Linux gpg 명령으로 개인 정보를 보호하십시오. 세계 최고 수준의 암호화를 사용하여 비밀을 안전하게 유지하십시오. gpg를 사용하여 키 작업, 파일 암호화 및 암호 해독 방법을 보여드리겠습니다.

Gnu프라이버시 가드(GPG)을 사용하면 의도한 수신자만 파일을 해독할 수 있도록 파일을 안전하게 암호화할 수 있습니다. 특히 GPG는 다음을 준수합니다. 오픈PGP 기준. Pretty Good Privacy(PGP). PGP는 1991년에 작성되었습니다. 필 짐머만.

GPG는 1인당 2개의 암호화 키라는 개념에 의존합니다. 각 사람은 개인 키와 공개 키를 가지고 있습니다. 공개 키는 개인 키를 사용하여 암호화된 항목을 해독할 수 있습니다.

파일을 안전하게 보내려면 개인 키와 수신자의 공개 키로 파일을 암호화합니다. 파일을 해독하려면 개인 키와 공개 키가 필요합니다.

이를 통해 공개 키를 공유해야 함을 알 수 있습니다. 파일을 암호화하려면 받는 사람의 공개 키가 필요하고, 받는 사람은 파일을 해독하려면 귀하의 공개 키가 필요합니다. 공개 키를 공개하는 데 위험이 없습니다. 사실, 우리가 보게 될 바로 그 목적을 위한 공개 키 서버가 있습니다. 개인 키는 비공개로 유지되어야 합니다. 공개 키가 공개 도메인에 있는 경우 개인 키를 비밀로 안전하게 유지해야 합니다.

GPG를 사용하는 것보다 설정하는 데 더 많은 단계가 있습니다. 고맙게도 일반적으로 한 번만 설정하면 됩니다.

목차

키 생성

gpg 명령은 Ubuntu, Fedora 및 Manjaro를 포함하여 검사된 모든 Linux 배포판에 설치되었습니다.

이메일과 함께 GPG를 사용할 필요가 없습니다. 파일을 암호화하여 다운로드할 수 있도록 하거나 물리적으로 받는 사람에게 전달할 수 있습니다. 그러나 생성한 키와 이메일 주소를 연결해야 하므로 사용할 이메일 주소를 선택하십시오.

다음은 키를 생성하는 명령입니다. –full-generate-key 옵션은 터미널 창 내의 대화식 세션에서 키를 생성합니다. 또한 암호를 입력하라는 메시지가 표시됩니다. 암호가 무엇인지 기억하십시오. 구두점으로 결합된 서너 개의 간단한 단어는 좋고 암호 및 암호 문구에 대한 강력한 모델.

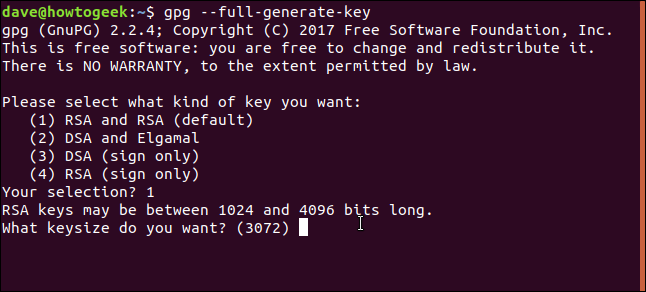

gpg --full-generate-key

메뉴에서 암호화 유형을 선택하라는 메시지가 표시됩니다. 합당한 이유가 없는 한 1을 입력하고 Enter를 누르십시오.

암호화 키의 비트 길이를 선택해야 합니다. Enter를 눌러 기본값을 승인하십시오.

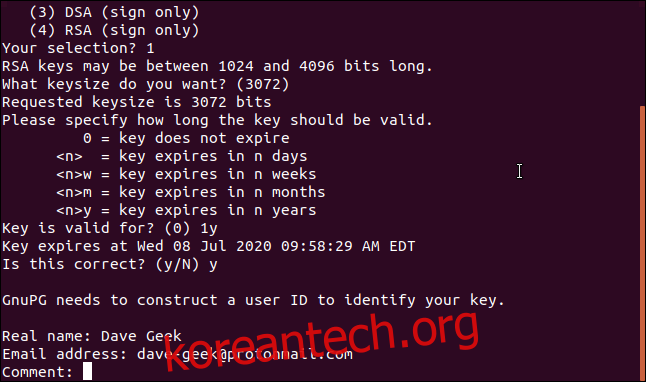

키가 지속되어야 하는 기간을 지정해야 합니다. 시스템을 테스트하는 경우 5일 동안 5와 같은 짧은 기간을 입력합니다. 이 키를 유지하려는 경우 1년 동안 1y와 같이 더 긴 기간을 입력합니다. 키는 12개월 동안 지속되므로 1년 후에 갱신해야 합니다. Y로 선택을 확인합니다.

이름과 이메일 주소를 입력해야 합니다. 원하는 경우 댓글을 추가할 수 있습니다.

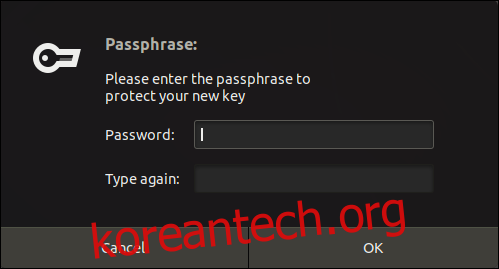

암호를 입력하라는 메시지가 표시됩니다. 키로 작업할 때마다 암호가 필요하므로 암호가 무엇인지 확인하십시오.

암호를 입력했으면 확인 버튼을 클릭합니다. gpg로 작업할 때 이 창이 표시되므로 암호를 기억해야 합니다.

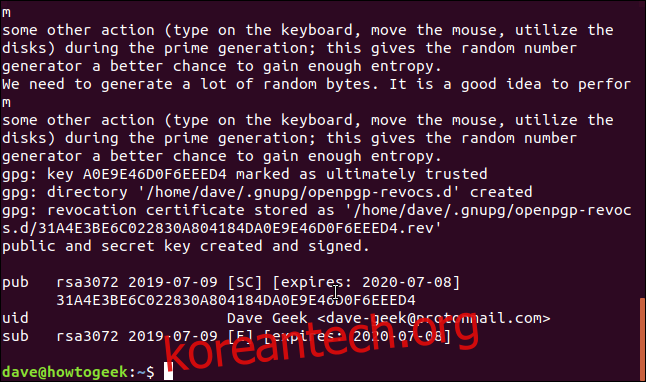

키 생성이 수행되고 명령 프롬프트로 돌아갑니다.

해지 인증서 생성

개인 키가 다른 사람에게 알려지면 새 키를 생성할 수 있도록 ID에서 이전 키의 연결을 해제해야 합니다. 이를 위해서는 해지 인증서가 필요합니다. 이제 이 작업을 수행하고 안전한 곳에 보관하겠습니다.

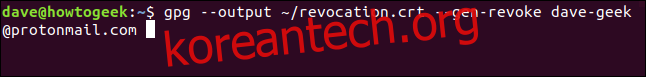

–output 옵션 뒤에는 생성하려는 인증서의 파일 이름이 와야 합니다. –gen-revoke 옵션은 gpg가 해지 인증서를 생성하도록 합니다. 키를 생성할 때 사용한 이메일 주소를 제공해야 합니다.

gpg --output ~/revocation.crt --gen-revoke [email protected]

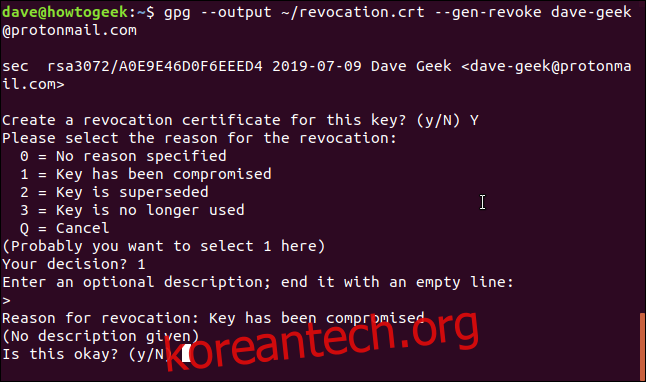

인증서를 생성할 것인지 확인하는 메시지가 표시됩니다. Y를 누르고 Enter를 누르십시오. 인증서를 생성하는 이유를 묻는 메시지가 표시됩니다. 우리는 이것을 미리 하고 있기 때문에 확실히 알 수 없습니다. 그럴듯한 추측으로 1을 누르고 Enter를 누르십시오.

원하는 경우 설명을 입력할 수 있습니다. Enter 키를 두 번 눌러 설명을 종료합니다.

설정을 확인하라는 메시지가 표시되면 Y를 누르고 Enter 키를 누릅니다.

인증서가 생성됩니다. 이 인증서를 안전하게 보관해야 한다는 메시지가 표시됩니다.

말로리라는 사람이 언급되어 있습니다. 암호화 토론은 오랫동안 사용되어 왔습니다. 밥과 앨리스 두 사람이 소통하듯이. 다른 지원 캐릭터가 있습니다. Eve는 도청자이고 Mallory는 악의적인 공격자입니다. 우리가 알아야 할 것은 인증서를 안전하고 안전하게 유지해야 한다는 것입니다.

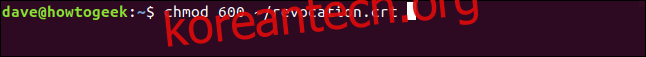

최소한 인증서에서 우리를 제외한 모든 권한을 제거합시다.

chmod 600 ~/revocation.crt

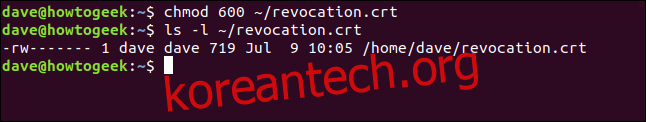

ls를 사용하여 현재 권한이 무엇인지 확인합시다.

ls -l

저건 완벽 해. 파일 소유자인 우리 외에는 그 누구도 인증서로 무엇이든 할 수 없습니다.

다른 사람의 공개 키 가져오기

다른 사람이 해독할 수 있는 메시지를 암호화하려면 그들의 공개 키가 있어야 합니다.

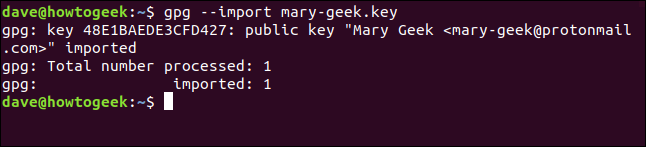

파일에서 키가 제공된 경우 다음 명령을 사용하여 가져올 수 있습니다. 이 예에서 키 파일은 “mary-geek.key”라고 합니다.

gpg --import mary-geek.key

키를 가져오면 해당 키와 연결된 이름과 이메일 주소가 표시됩니다. 분명히, 그것은 당신이 받은 사람과 일치해야 합니다.

키가 필요한 사람이 공개 키 서버에 키를 업로드했을 가능성도 있습니다. 이 서버는 전 세계 사람들의 공개 키를 저장합니다. 키 서버는 키를 보편적으로 사용할 수 있도록 주기적으로 서로 동기화합니다.

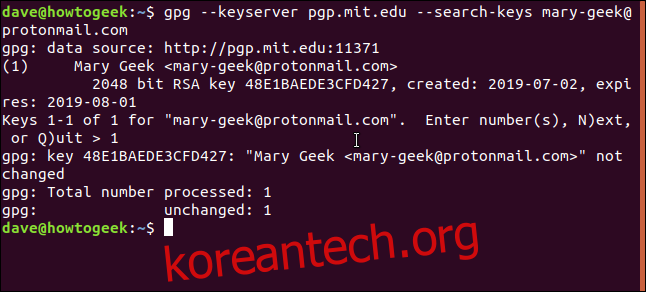

MIT 공개 키 서버는 널리 사용되는 키 서버이며 정기적으로 동기화되는 서버이므로 검색에 성공해야 합니다. 누군가 최근에 키를 업로드한 경우 표시되는 데 며칠이 걸릴 수 있습니다.

–keyserver 옵션 다음에 검색하려는 키 서버의 이름이 와야 합니다. –search-keys 옵션 뒤에는 검색하는 사람의 이름이나 이메일 주소가 와야 합니다. 우리는 이메일 주소를 사용할 것입니다:

gpg --keyserver pgp.mit.edu --search-keys [email protected]

일치 항목이 나열되고 번호가 매겨집니다. 가져오려면 번호를 입력하고 Enter 키를 누릅니다. 이 경우 일치하는 항목이 하나만 있으므로 1을 입력하고 Enter 키를 누릅니다.

키를 가져오고 해당 키와 연결된 이름과 이메일 주소가 표시됩니다.

키 확인 및 서명

아는 사람이 공개 키 파일을 건네준 경우 해당 파일이 그 사람의 것이라고 안전하게 말할 수 있습니다. 공개 키 서버에서 다운로드한 경우 해당 키가 해당 사용자에게 속하는지 확인해야 할 필요성을 느낄 수 있습니다.

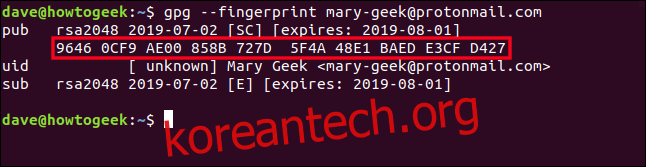

–fingerprint 옵션을 사용하면 gpg가 4개의 16진수 문자로 구성된 10개 세트의 짧은 시퀀스를 생성합니다. 그 사람에게 키의 지문을 보내달라고 요청할 수 있습니다.

그런 다음 –fingerprint 옵션을 사용하여 16진수 문자의 동일한 지문 시퀀스를 생성하고 비교할 수 있습니다. 일치하면 키가 그 사람에게 속한 것입니다.

gpg --fingerprint [email protected]

지문이 생성됩니다.

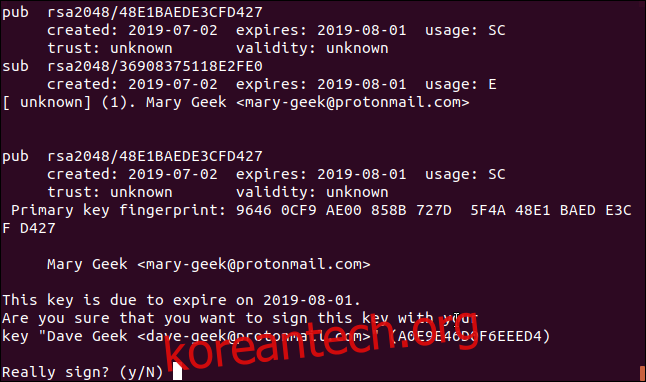

키가 정품이고 해당 키와 연결되어야 하는 사람이 소유하고 있다는 사실이 확인되면 키에 서명할 수 있습니다.

이 작업을 수행하지 않으면 해당 사람과 주고받는 메시지를 암호화하고 해독하는 데 계속 사용할 수 있습니다. 그러나 gpg는 키가 서명되지 않았기 때문에 계속할지 여부를 매번 묻습니다. 적절한 이름의 –sign-key 옵션을 사용하고 gpg가 서명할 키를 알 수 있도록 사람의 이메일 주소를 제공합니다.

gpg --sign-key [email protected]

키와 사람에 대한 정보가 표시되고 키에 서명할 것인지 확인하라는 메시지가 표시됩니다. Y를 누르고 Enter 키를 눌러 키에 서명합니다.

공개 키를 공유하는 방법

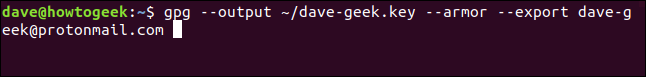

키를 파일로 공유하려면 gpg 로컬 키 저장소에서 키를 내보내야 합니다. 이렇게 하려면 키를 생성하는 데 사용한 이메일 주소가 뒤에 와야 하는 –export 옵션을 사용합니다. –output 옵션 뒤에는 키를 내보내려는 파일의 이름이 와야 합니다. –armor 옵션은 바이너리 파일 대신 ASCII 갑옷 출력을 생성하도록 gpg에 지시합니다.

gpg --output ~/dave-geek.key --armor --export [email protected]

less로 키 파일 내부를 살펴볼 수 있습니다.

less dave-geek.key

키는 모든 영광으로 표시됩니다.

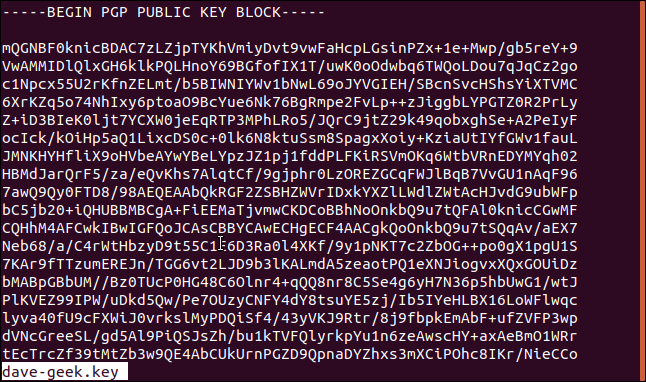

공개 키 서버에서 공개 키를 공유할 수도 있습니다. –send-keys 옵션은 키를 키 서버로 보냅니다. –keyserver 옵션 뒤에는 공개 키 서버의 웹 주소가 와야 합니다. 보낼 키를 식별하려면 키에 대한 지문을 명령줄에 제공해야 합니다. 네 문자 집합 사이에는 공백이 없습니다.

(-fingerprint 옵션을 사용하면 키에 대한 지문을 볼 수 있습니다.)

gpg --send-keys --keyserver pgp.mit.edu 31A4E3BE6C022830A804DA0EE9E4D6D0F64EEED4

키가 전송되었다는 확인을 받게 됩니다.

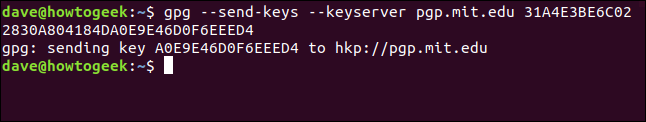

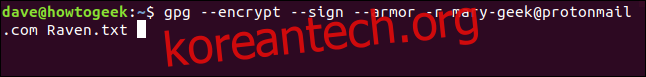

파일 암호화

마침내 파일을 암호화하여 Mary에게 보낼 준비가 되었습니다. 파일 이름은 Raven.txt입니다.

–encrypt 옵션은 gpg에게 파일을 암호화하도록 지시하고 –sign 옵션은 귀하의 세부 정보로 파일에 서명하도록 지시합니다. –armor 옵션은 gpg에게 ASCII 파일을 생성하도록 지시합니다. -r(받는 사람) 옵션 다음에 파일을 보내는 사람의 이메일 주소가 와야 합니다.

gpg --encrypt --sign --armor -r [email protected]

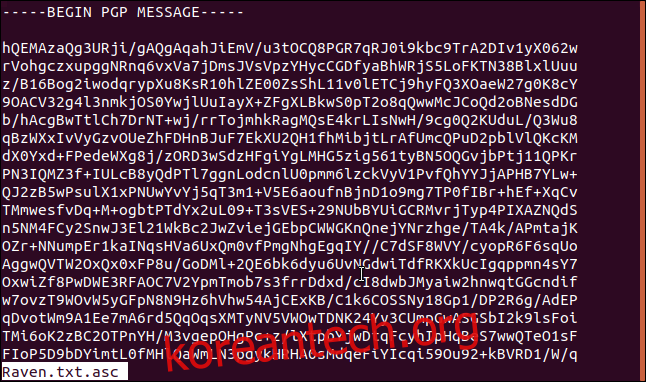

파일은 원본과 동일한 이름으로 생성되지만 파일 이름에 “.asc”가 추가됩니다. 내부를 살펴보겠습니다.

less Raven.txt.asc

파일은 완전히 읽을 수 없으며 귀하의 공개 키와 Mary의 개인 키를 가진 사람만 해독할 수 있습니다. 이 둘을 모두 가질 수 있는 사람은 Mary뿐입니다.

이제 아무도 해독할 수 없다는 확신을 갖고 Mary에게 파일을 보낼 수 있습니다.

파일 암호 해독

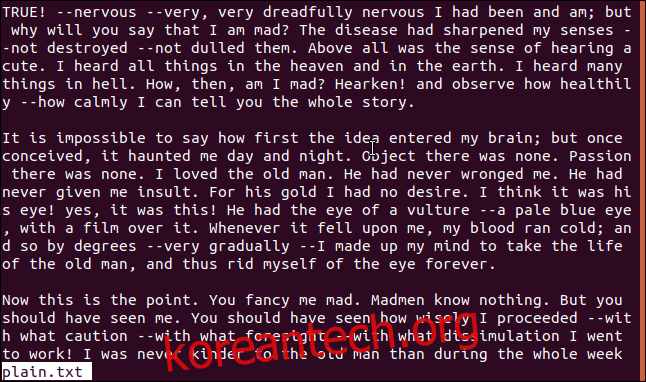

Mary가 답장을 보냈습니다. coded.asc라는 암호화된 파일에 있습니다. –decrypt 옵션을 사용하여 매우 쉽게 암호를 해독할 수 있습니다. 출력을 plain.txt라는 다른 파일로 리디렉션할 것입니다.

파일의 출처를 gpg에 알릴 필요는 없습니다. 파일의 암호화된 내용에서 이를 해결할 수 있습니다.

gpg --decrypt coded.asc > plain.txt

파일이 성공적으로 해독되었습니다.

키 새로 고침

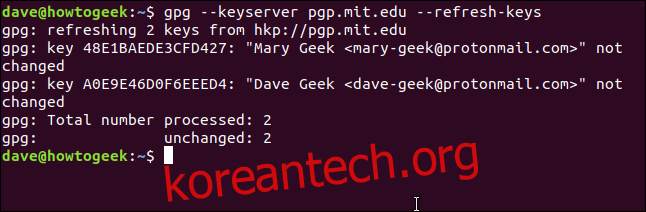

주기적으로 gpg에 공개 키 서버에 대해 키를 확인하고 변경된 키를 새로 고치도록 요청할 수 있습니다. 몇 개월마다 또는 새 연락처로부터 키를 받을 때 이 작업을 수행할 수 있습니다.

–refresh-keys 옵션은 gpg가 검사를 수행하도록 합니다. –keyserver 옵션 다음에 선택한 키 서버가 와야 합니다. 공개 키 서버 간에 키가 동기화되면 어느 서버를 선택하든 상관 없습니다.

gpg --keyserver pgp.mit.edu --refresh-keys

gpg는 확인하는 키를 나열하고 변경 및 업데이트된 키가 있는지 알려줌으로써 응답합니다.

개인 정보 보호는 뜨거운 주제입니다

개인 정보 보호는 요즘 뉴스에서 멀리 떨어져 있지 않습니다. 정보를 안전하게 비공개로 유지하려는 이유가 무엇이든 gpg는 파일 및 통신에 매우 강력한 암호화를 적용할 수 있는 간단한 수단을 제공합니다.

gpg를 사용하는 다른 방법이 있습니다. 당신은 플러그인을 얻을 수 있습니다 천둥새 ~라고 불리는 에니지메일. Thunderbird 내부에서 이메일 메시지를 암호화할 수 있도록 gpg 구성에 바로 연결됩니다.