이중 인증(2FA)은 온라인 계정에 대한 무단 액세스를 방지하는 가장 효과적인 단일 방법입니다. 여전히 설득력이 필요하십니까? Microsoft의 놀라운 수치를 살펴보십시오.

목차

어려운 숫자

2020년 2월 마이크로소프트는 프레젠테이션 ~에서 RSA 컨퍼런스 “암호 종속성 깨기: Microsoft의 최종 마일에서의 도전”이라는 제목이 붙었습니다. 사용자 계정을 보호하는 방법에 관심이 있다면 전체 프레젠테이션이 흥미로웠습니다. 그 생각이 당신의 마음을 무디게 할지라도 제시된 통계와 수치는 놀랍습니다.

Microsoft는 매월 10억 개 이상의 활성 계정을 추적합니다. 세계 인구의 거의 1/8. 이들은 300억 개 이상의 월간 로그인 이벤트를 생성합니다. 기업 O365 계정에 로그인할 때마다 여러 앱에서 여러 로그인 항목을 생성할 수 있을 뿐만 아니라 싱글 사인온에 O365를 사용하는 다른 앱에 대한 추가 이벤트를 생성할 수 있습니다.

그 숫자가 크게 들린다면 Microsoft, 매일 3억 건의 사기성 로그인 시도 차단. 다시 말하지만, 이는 1년 또는 1개월이 아니라 하루에 3억입니다.

2020년 1월에 480,000개의 Microsoft 계정(전체 Microsoft 계정의 0.048%)이 스프레이 공격으로 손상되었습니다. 이것은 공격자가 수천 개의 계정 목록에 대해 공통 암호(예: “Spring2020!”)를 실행하는 경우이며, 그 중 일부가 해당 공통 암호를 사용하기를 바랍니다.

스프레이는 공격의 한 형태일 뿐입니다. 수백 수천 명이 자격 증명 스터핑으로 인해 발생했습니다. 이를 영속시키기 위해 공격자는 다크 웹에서 사용자 이름과 암호를 구입하고 다른 시스템에서 시도합니다.

그런 다음 공격자가 암호를 알아내기 위해 가짜 웹 사이트에 로그인하도록 유도하는 피싱이 있습니다. 이러한 방법은 일반적으로 온라인 계정이 일반적으로 “해킹”되는 방식입니다.

1월에 총 100만 개 이상의 Microsoft 계정이 침해되었습니다. 이는 하루에 32,000개가 넘는 계정이 손상된 것입니다. 하루에 3억 건의 사기성 로그인 시도가 중단되었다는 것을 기억하기 전까지는 좋지 않게 들립니다.

하지만 무엇보다 가장 중요한 숫자는 모든 Microsoft 계정 침해의 99.9%가 중지되었을 것입니다. 계정에 2단계 인증이 활성화된 경우.

이중 인증이란 무엇입니까?

다시 한 번 말씀드리지만 2단계 인증(2FA)에는 사용자 이름과 비밀번호가 아닌 계정 인증을 위한 추가 방법이 필요합니다. 그 추가 방법은 종종 SMS로 휴대전화로 전송되거나 앱에서 생성된 6자리 코드입니다. 그런 다음 계정에 대한 로그인 절차의 일부로 해당 6자리 코드를 입력합니다.

이중 요소 인증은 MFA(다중 요소 인증) 유형입니다. 장치에 연결하는 물리적 USB 토큰이나 지문이나 눈의 생체 인식 스캔을 비롯한 다른 MFA 방법도 있습니다. 그러나 휴대전화로 전송되는 코드가 가장 일반적입니다.

그러나 다단계 인증은 광범위한 용어입니다. 예를 들어 매우 안전한 계정에는 두 가지가 아닌 세 가지 요소가 필요할 수 있습니다.

2FA가 위반을 막았습니까?

스프레이 공격 및 크리덴셜 스터핑에서 공격자는 이미 비밀번호를 가지고 있으며 비밀번호를 사용하는 계정만 찾으면 됩니다. 피싱을 사용하면 공격자가 귀하의 비밀번호와 계정 이름을 모두 알고 있으며, 이는 더욱 심각한 문제입니다.

1월에 침해된 Microsoft 계정에 다단계 인증이 활성화되어 있었다면 암호만 있으면 충분하지 않았을 것입니다. 해커는 MFA 코드를 얻기 위해 피해자의 전화에 액세스해야 해당 계정에 로그인할 수 있습니다. 전화가 없었다면 공격자는 해당 계정에 액세스할 수 없었을 것이며 침해당하지도 않았을 것입니다.

비밀번호를 추측하는 것이 불가능하고 피싱 공격에 절대 빠지지 않을 것이라고 생각되면 사실을 자세히 살펴보겠습니다. Microsoft의 수석 설계자인 Alex Weinart에 따르면, 너의 비밀번호 실제로 별로 중요하지 않다 계정 보안에 관해서.

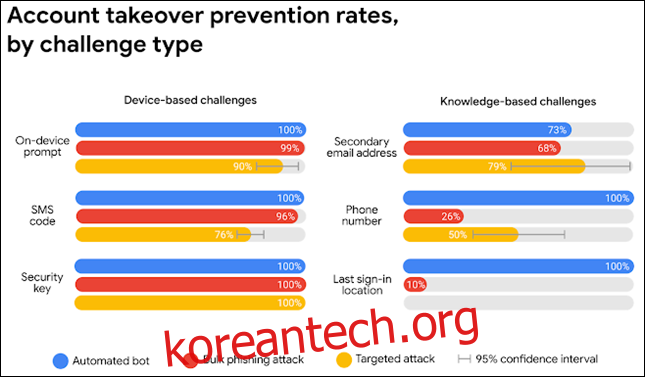

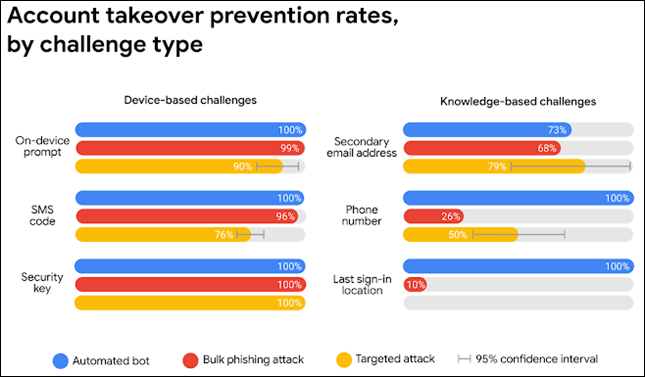

이것은 Microsoft 계정에만 적용되는 것이 아닙니다. 모든 온라인 계정은 MFA를 사용하지 않는 경우 취약합니다. 구글에 따르면, MFA가 100% 중지되었습니다. 자동화된 봇 공격(스프레이 공격, 크리덴셜 스터핑 및 유사한 자동화 방법)

구글 리서치 차트 왼쪽 하단을 보면 ‘보안 키’ 방식이 자동화된 봇, 피싱, 표적 공격을 100% 차단하는 데 효과적이었다.

그렇다면 ‘보안 키’ 방식은 무엇일까요? 휴대폰의 앱을 사용하여 MFA 코드를 생성합니다.

“SMS 코드” 방식도 매우 효과적이었지만 MFA가 전혀 없는 것보다 훨씬 낫습니다. 앱은 훨씬 더 좋습니다. Authy는 무료이고 사용하기 쉽고 강력하기 때문에 권장합니다.

모든 계정에 대해 2FA를 활성화하는 방법

대부분의 온라인 계정에 대해 2FA 또는 다른 유형의 MFA를 활성화할 수 있습니다. 계정마다 다른 위치에서 설정을 찾을 수 있습니다. 그러나 일반적으로 “계정” 또는 “보안” 아래의 계정 설정 메뉴에 있습니다.

다행히도 가장 인기 있는 웹 사이트 및 앱에 대해 MFA를 설정하는 방법을 설명하는 가이드가 있습니다.

아마존

애플 아이디

페이스북

구글/지메일

인스 타 그램

링크드인

마이크로소프트

둥지

닌텐도

레딧

반지

느슨하게

증기

트위터

MFA는 온라인 계정을 보호하는 가장 효과적인 방법입니다. 아직 하지 않았다면 시간을 내어 가능한 한 빨리 켜십시오. 특히 이메일 및 뱅킹과 같은 중요한 계정의 경우에는 더욱 그렇습니다.