XSS, Clickjacking 및 기타 공격으로부터 WordPress 웹 사이트 보호

사이트 보안은 온라인 비즈니스 존재에 필수적입니다. 주말에 Acunetix와 Netsparker를 통해 WordPress 웹 사이트에서 보안 검사를 수행한 결과 다음과 같은 취약점을 발견했습니다.

- X-Frame-Options 헤더 누락

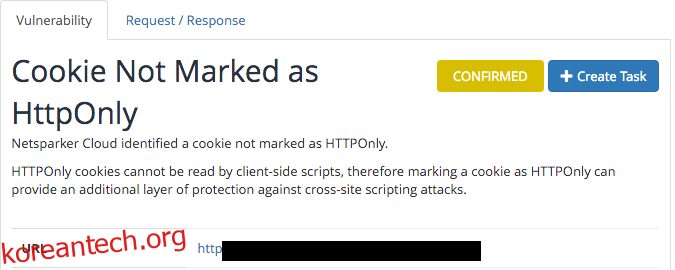

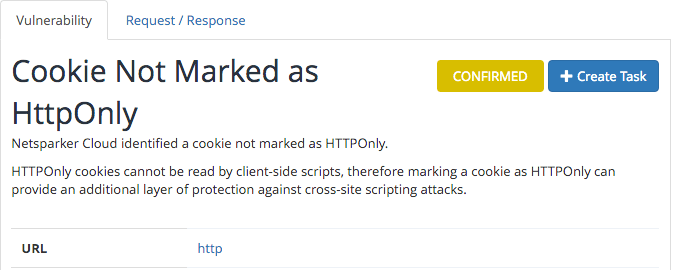

- 쿠키가 HttpOnly로 표시되지 않음

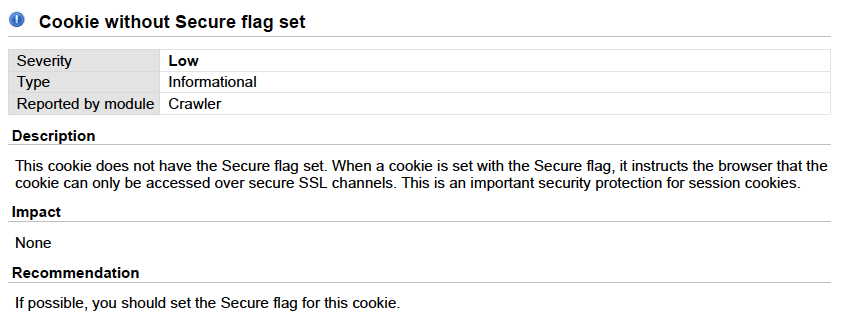

- 보안 플래그가 설정되지 않은 쿠키

전용 클라우드 또는 VPS 호스팅을 사용하는 경우 이러한 헤더를 Apache 또는 Nginx에 직접 삽입하여 완화할 수 있습니다. 그러나 WordPress에서 직접 이 작업을 수행하려면 다음을 수행할 수 있습니다.

참고: 구현 후 보안 헤더 테스트 도구를 사용하여 결과를 확인할 수 있습니다.

이것을 헤더에 주입하면 클릭재킹 공격. 아래는 Netsparker에 의해 발견되었습니다.

해결책:

- 워드프레스가 설치된 경로로 이동합니다. 당신이 켜져 있다면 공유 호스팅cPanel >> 파일 관리자에 로그인할 수 있습니다.

- wp-config.php 백업

- 파일을 편집하고 다음 행을 추가하십시오.

header('X-Frame-Options: SAMEORIGIN');

- 웹사이트를 저장하고 새로고침하여 확인하세요.

WordPress의 HTTPOnly 및 보안 플래그가 있는 쿠키

HTTPOnly와 함께 쿠키를 사용하면 브라우저가 서버에서만 쿠키를 신뢰하도록 지시하므로 XSS 공격에 대한 보호 계층이 추가됩니다.

쿠키의 보안 플래그는 세션 쿠키에 대한 보호 계층을 추가하는 보안 SSL 채널을 통해 쿠키에 액세스할 수 있음을 브라우저에 지시합니다.

참고: 이것은 HTTPS 웹사이트에서 작동합니다. 여전히 HTTP를 사용 중인 경우 보안을 강화하기 위해 HTTPS로 전환하는 것을 고려할 수 있습니다.

해결책:

- wp-config.php 백업

- 파일을 편집하고 다음 행을 추가하십시오.

@ini_set('session.cookie_httponly', true);

@ini_set('session.cookie_secure', true);

@ini_set('session.use_only_cookies', true);

- 파일을 저장하고 웹사이트를 새로고침하여 확인하세요.

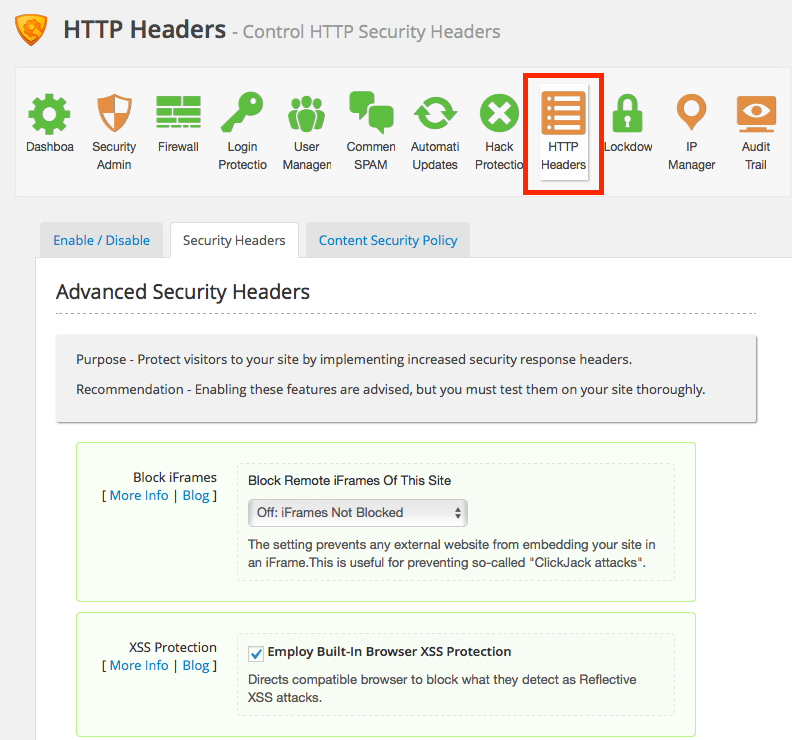

코드를 해킹하고 싶지 않다면 다음을 사용할 수 있습니다. 쉴드 플러그인iFrame을 차단하고 XSS 공격으로부터 보호하는 데 도움이 됩니다.

플러그인을 설치했으면 HTTP 헤더로 이동하여 활성화하십시오.

위의 내용이 WordPress 취약점을 완화하는 데 도움이 되기를 바랍니다.

가기 전에 기다리세요…

더 안전한 헤더를 구현하고 싶으십니까?

10개의 OWASP 권장 보안 헤더가 있으며 VPS 또는 Cloud를 사용하는 경우 Apache 및 Nginx용 구현 가이드를 확인하세요. 그러나 공유 호스팅을 사용 중이거나 WordPress 내에서 수행하려는 경우 다음을 시도하십시오. 플러그인.

결론

사이트 보안은 어렵고 지속적인 노력이 필요합니다. 보안 문제를 전문가에게 전가하려는 경우 다음을 시도할 수 있습니다. 스쿠리 WAF완벽한 웹사이트 보호 및 성능을 제공합니다.

기사를 재미있게 읽었습니까? 세상과 함께 나누는 건 어떨까요?