네트워크 설계와 관리에서 핵심적인 역할을 하는 VLAN 및 서브넷은 네트워킹의 기초적인 개념입니다.

오늘날의 디지털 환경에서 네트워킹은 대다수 조직에 필수 불가결한 요소로 자리 잡았습니다.

네트워크의 복잡성과 규모가 지속적으로 확대됨에 따라, 네트워크 엔지니어에게 VLAN 및 서브넷의 작동 원리를 숙지하는 것은 매우 중요해졌습니다.

자, 이제 시작해 볼까요!

VLAN이란 무엇인가?

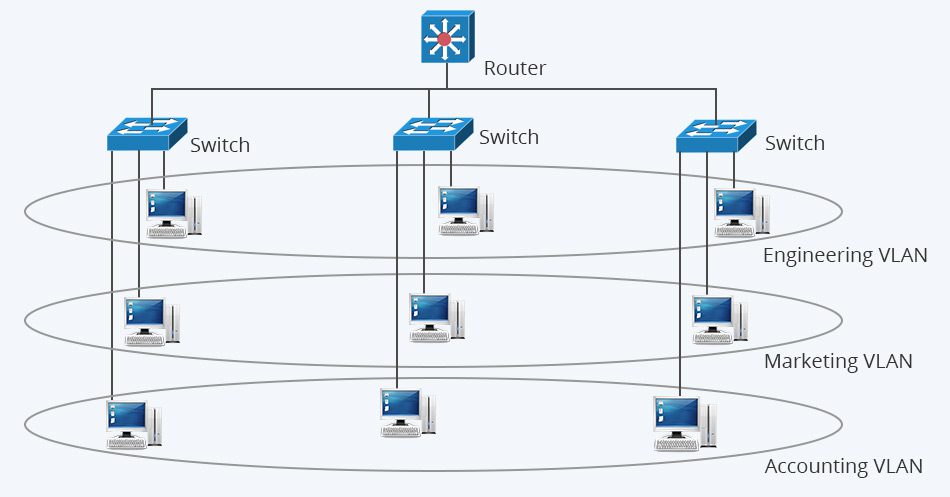

VLAN은 가상 LAN(Virtual Local Area Network)의 약자입니다. 이는 네트워크 내에서 물리적으로 동일한 스위치에 연결되어 있지 않더라도 장치들을 논리적으로 그룹화할 수 있는 네트워킹 방식입니다.

마치 동일한 물리적 공간 안에 존재하는 네트워크의 평행 우주와 같다고 할 수 있습니다!

물리적 네트워크는 각 VLAN마다 고유한 자원 및 보안 정책 세트를 가진 여러 개의 가상 네트워크로 나뉠 수 있습니다.

그렇다면, 왜 VLAN을 사용할 필요가 있을까요? 🤔

대규모 조직은 다양한 네트워크 요구 사항을 가진 여러 부서나 팀으로 구성될 수 있습니다.

예를 들어, 재무팀은 마케팅팀보다 더 높은 수준의 보안 및 대역폭을 요구할 수 있습니다. VLAN을 사용하면 각 그룹에 물리적 분리 없이 자체 네트워크를 제공할 수 있습니다.

VLAN의 주요 장점 중 하나는 향상된 보안입니다.

보안 요구 사항에 따라 네트워크 자원을 논리적으로 그룹화할 수 있습니다. 이러한 데이터 분리는 자원 접근을 제한하고 다른 VLAN으로부터 데이터를 격리하여 보안을 강화합니다.

또한 VLAN은 네트워크 정체를 줄여 네트워크 성능을 최적화하는 데 도움이 됩니다. 네트워크를 작은 세그먼트로 나누면 멀티캐스트 트래픽이 감소하여 네트워크 효율성을 높일 수 있습니다.

뿐만 아니라, VLAN은 네트워크를 물리적으로 재배선하지 않고도 네트워크 구성을 변경할 수 있도록 유연성을 제공합니다. 변화하는 네트워크 요구 사항에 따라 새로운 VLAN을 추가하거나 기존 VLAN을 삭제할 수 있습니다.

VLAN은 어떻게 작동하는가?

작동 원리는 매우 간단합니다!

VLAN은 마치 물리적 네트워크 내에 존재하는 마법의 유니콘과 같습니다. 이를 통해 네트워크 관리자는 장치가 동일한 스위치나 라우터에 연결되어 있어도 서로 통신할 수 없는 논리적 그룹으로 장치를 분리할 수 있습니다.

이는 VLAN 태깅이라는 과정을 통해 이루어집니다. 이 과정은 이더넷 프레임에 특수한 헤더를 추가하여 프레임이 속한 VLAN을 식별합니다.

VLAN은 일반적으로 스위치 수준에서 구성되며, 여기에서 MAC 주소, 프로토콜 또는 기타 기준에 따라 개별 포트를 다른 VLAN에 할당할 수 있습니다.

장치가 VLAN에서 프레임을 전송할 때, 스위치는 VLAN 태그를 확인하고 해당 VLAN에 속한 포트로만 프레임을 전달합니다. 이는 네트워크 내에 마치 벽으로 둘러싸인 정원을 만드는 것과 같습니다.

이미지 출처 – fiberopticshare

이미지 출처 – fiberopticshare

동일한 VLAN 내의 장치는 마치 동일한 물리적 네트워크에 있는 것처럼 서로 통신할 수 있습니다. 반면 서로 다른 VLAN에 속한 장치는 통신을 위해 라우터 또는 레이어 3 스위치를 거쳐야 합니다.

서브넷이란 무엇인가?

서브넷(subnetwork)의 줄임말인 서브넷은 더 큰 네트워크 내의 작은 네트워크입니다. 이는 하나의 큰 네트워크를 여러 개의 작은 하위 네트워크로 나누어 생성되며, 각 하위 네트워크는 고유한 네트워크 주소를 가집니다.

서브넷팅은 대규모 조직이나 여러 부서 또는 지역을 가진 회사에서 주로 사용됩니다. 서브넷팅을 통해 네트워크 트래픽을 더 효율적으로 관리 및 제어할 수 있으며, 네트워크의 다른 영역을 격리하여 보안을 강화할 수 있습니다.

하지만 이것이 전부가 아닙니다!

각 서브넷은 고유한 IP 주소 범위를 가지고 있습니다. 또한, 서브넷 내의 장치는 다른 서브넷이나 메인 네트워크를 통해 라우팅할 필요 없이 서로 직접 통신할 수 있습니다. 이는 메인 네트워크의 혼잡을 줄이고 전반적인 네트워크 성능을 향상시키는 데 도움이 될 수 있습니다.

다음은 특정 IP 주소 범위에 대한 서브넷을 생성하는 서브넷 계산기 목록입니다.

서브넷팅은 어떻게 작동하는가?

IP 주소가 192.168.1.0이고 서브넷 마스크가 255.255.255.0인 클래스 C 네트워크가 있다고 가정해 보겠습니다. 이는 256개의 IP 주소를 사용할 수 있으며, 처음 세 옥텟은 네트워크 부분을 나타내고 마지막 옥텟은 호스트 부분을 나타냅니다.

간단하죠? 😅

이제 이 네트워크를 4개의 작은 하위 네트워크로 나누고 싶다고 가정해 봅시다. 이를 위해 IP 주소의 호스트 부분에서 2비트를 가져와 추가 네트워크 주소를 생성하는 데 사용해야 합니다.

여기서 약간 심오한 기술적 내용이 다뤄집니다!

2비트를 차용하여 255.255.255.192라는 새로운 서브넷 마스크를 얻습니다.

이 새로운 서브넷 마스크의 이진 표현은 11111111.11111111.11111111.11000000이며, 이는 처음 26비트가 네트워크 부분에 속하고 마지막 6비트가 호스트 부분에 속함을 나타냅니다.

4개의 서브넷 각각에 대한 네트워크 주소를 결정하기 위해, 각 서브넷에 대해 마지막 옥텟의 값을 64(2^6)씩 증가시킵니다. 이는 다음과 같은 네트워크 주소를 가진 4개의 서브넷을 제공합니다.

192.168.1.0(원래 네트워크)

192.168.1.64(첫 번째 서브넷)

192.168.1.128(두 번째 서브넷)

192.168.1.192(세 번째 서브넷)

각 서브넷은 이제 서브넷당 최대 62개의 호스트 주소를 가질 수 있는 자체 호스트 주소 범위를 갖게 됩니다. 네트워크를 더 작은 서브넷으로 분할하면 네트워크의 여러 부분을 격리하여 네트워크 성능과 보안을 강화할 수 있습니다.

VLAN 대 서브넷

다음은 VLAN과 서브넷을 비교한 표입니다.

| VLAN | 서브넷 | |

| OSI 모델 계층 | 레이어 2에서 작동 | 레이어 3에서 작동 |

| 네트워크 분할 | 네트워크의 물리적 분할 | 네트워크를 다른 IP 주소로 분할 |

| 주요 기능 | 네트워크를 브로드캐스트 도메인으로 분할 | 대규모 네트워크를 더 작은 하위 네트워크로 분할 |

| 구현 방법 | 스위치를 사용하여 구현 | 라우터를 사용하여 구현 |

| 효과 | 트래픽을 격리하여 네트워크 성능 및 보안 향상 | IP 주소 할당 관리, 라우팅 및 네트워크 성능 관리 |

| 범위 | 여러 물리적 위치에 걸쳐 있을 수 있음 | 일반적으로 단일 물리적 위치로 제한됨 |

| 트래픽 구분 | VLAN 태그를 사용하여 트래픽 구분 | 네트워크 접두사를 사용하여 IP 주소 구분 |

| 제어 수준 | 네트워크 트래픽에 대한 더 세분화된 제어 허용 | 유사한 IP 주소를 가진 장치를 그룹화하여 네트워크 관리 간소화 |

VLAN과 서브넷은 네트워크 아키텍처 환경의 두 기둥이며, 각자 고유한 강점과 기능을 가지고 있습니다.

VLAN은 네트워크 분할 및 트래픽 격리 기능으로 가상 영역을 주도합니다.

반면, 서브넷은 IP 주소 할당, 라우팅 및 성능 관리를 통해 네트워크를 분할하고 관리할 수 있는 물리적 영역의 주체입니다.

VLAN 사용 사례

네트워크 트래픽 격리

VLAN을 사용하여 음성 및 데이터와 같은 다양한 형태의 네트워크 트래픽을 분리함으로써 혼잡을 줄이고 네트워크 성능을 향상시킬 수 있습니다.

보안 접근 제어

보안 및 개인 정보 보호 강화를 위해 게스트 사용자, 계약업체 또는 조직 내 다른 부서를 위한 별도의 네트워크를 만드는 데 사용할 수 있습니다.

다중 테넌트 환경

공유 호스팅 또는 클라우드 환경에서 VLAN은 서로 다른 고객 또는 테넌트를 위한 가상 네트워크를 생성하여 트래픽을 격리하고 개인 정보를 보호합니다.

화상 회의 및 VoIP 애플리케이션

VLAN은 트래픽을 다른 네트워크 트래픽과 분리하여 VoIP 애플리케이션의 네트워크 성능을 최적화하는 데에도 사용할 수 있습니다.

서브넷 사용 사례

IP 주소 관리

서브넷은 IP 주소 할당을 효율적으로 관리하기 위해 더 큰 네트워크를 더 작은 하위 네트워크로 나누는 데 사용할 수 있습니다.

네트워크 성능

네트워크를 더 작은 부분으로 나누면 네트워크 효율성을 높이고 대기 시간을 줄일 수 있습니다.

보안

그리고 보안을 간과할 수 없죠. 서브넷을 사용하면 서로 다른 서브넷에 배치하고 서브넷 간의 액세스를 제한하여 네트워크 리소스에 대한 액세스를 제한할 수 있습니다.

라우팅

라우터나 기타 네트워크 장치를 통해 서로 다른 서브넷 간에 트래픽을 전달하여 네트워크 라우팅을 제어하는 데 사용됩니다.

지리적으로 분산된 네트워크

서브넷은 네트워크 성능을 향상시키고 원격 사용자의 대기 시간을 줄일 수 있는 지리적으로 분산된 위치에 대해 별도의 네트워크를 만드는 데 사용됩니다.

VLAN과 서브넷을 함께 사용하는 방법은 무엇인가?

지금까지 VLAN과 서브넷이 개별적으로 작동하는 방식을 살펴보았습니다.

그렇다면, 이 둘을 함께 사용하면 무엇을 할 수 있을까요?

VLAN과 서브넷을 함께 사용하는 경우 각 VLAN은 특정 서브넷에 할당됩니다. 이를 통해 동일한 VLAN 내의 장치는 동일한 IP 주소 범위와 서브넷 마스크를 사용하여 서로 통신할 수 있습니다.

예를 들어, 네트워크 관리자는 마케팅 부서를 위한 VLAN을 생성하고 이를 192.168.1.0/24와 같은 특정 서브넷에 할당할 수 있습니다.

마케팅 VLAN 내의 장치는 192.168.1.1부터 192.168.1.254 범위의 IP 주소와 255.255.255.0의 서브넷 마스크를 사용합니다. 다른 VLAN의 장치는 IP 주소 범위와 서브넷 마스크가 다른 다른 서브넷에 할당됩니다.

이를 통해 네트워크 관리자는 기능, 위치 또는 기타 기준에 따라 장치를 유연하게 구성할 수 있어 네트워크 관리를 크게 단순화할 수 있습니다.

작성자의 노트

기술이 계속 발전함에 따라, 네트워크 엔지니어는 최신 개발 사항을 지속적으로 업데이트하고 서브넷과 같은 다양한 기술을 활용하여 네트워크 성능 및 보안을 개선하는 방법을 숙지해야 합니다.

이 글이 VLAN과 서브넷에 대해 배우고, 이 둘을 함께 사용하여 더 효율적이고 안전한 네트워크를 만드는 데 도움이 되기를 바랍니다.

또한, Wireshark를 사용하여 네트워크 지연 문제를 해결하는 방법에 대해 알아보고 싶으실 수도 있습니다.