Microsoft는 Windows 11, Windows 10, Windows 8.1 및 Windows 7을 포함한 모든 주요 버전에 영향을 미치는 Windows의 치명적인 제로 데이 취약점을 확인했습니다. 추적기 CVE-2022-30190 또는 Follina로 식별된 취약점을 통해 공격자는 원격으로 실행할 수 있습니다. Windows Defender 또는 기타 보안 소프트웨어를 실행하지 않고 Windows의 맬웨어. 다행히 Microsoft는 위험을 완화하기 위한 공식 해결 방법을 공유했습니다. 이 기사에서는 최신 제로데이 취약점으로부터 Windows 11/10 PC를 보호하는 단계를 자세히 설명했습니다.

목차

“Folina” MSDT Windows 제로데이 취약점 수정(2022년 6월)

Follina MSDT Windows Zero-Day(CVE-2022-30190) 취약점이란 무엇입니까?

취약점을 수정하는 단계를 시작하기 전에 익스플로잇이 무엇인지 이해합시다. CVE-2022-30190 추적기 코드로 알려진 제로데이 익스플로잇은 Microsoft 지원 진단 도구(MSDT)에 연결됩니다. 이 익스플로잇을 통해 공격자는 악성 Office 문서를 열 때 MSDT를 통해 원격으로 PowerShell 명령을 실행할 수 있습니다.

“Word와 같은 호출 응용 프로그램에서 URL 프로토콜을 사용하여 MSDT를 호출할 때 원격 코드 실행 취약점이 존재합니다. 이 취약점 악용에 성공한 공격자는 호출 응용 프로그램의 권한으로 임의 코드를 실행할 수 있습니다. 그런 다음 공격자는 프로그램을 설치하거나 데이터를 보거나 변경 또는 삭제할 수 있으며 사용자 권한이 허용하는 컨텍스트에서 새 계정을 만들 수 있습니다.”라고 Microsoft는 설명합니다.

연구원인 Kevin Beaumont의 설명에 따르면 이 공격은 Word의 원격 템플릿 기능을 사용하여 원격 웹 서버에서 HTML 파일을 검색합니다. 그런 다음 ms-msdt MSProtocol URI 체계를 사용하여 코드를 로드하고 PowerShell 명령을 실행합니다. 참고로 이 익스플로잇은 샘플 파일이 이탈리아 Follina의 지역 코드인 0438을 참조하기 때문에 “Follina”라는 이름이 붙었습니다.

이 시점에서 Microsoft의 제한된 보기가 문서가 링크를 여는 것을 막지 않는 이유가 궁금할 것입니다. 글쎄요, 제한된 보기의 범위를 넘어서도 실행이 발생할 수 있기 때문입니다. 연구원 John Hammond가 Twitter에서 강조했듯이 링크는 Explorer의 미리보기 창에서 서식 있는 텍스트 형식(.rtf) 파일로 바로 실행될 수 있습니다.

ArsTechnica의 보고서에 따르면 Shadow Chaser Group의 연구원들은 이르면 4월 12일에 Microsoft의 주의를 환기시켰습니다. Microsoft는 일주일 후에 응답했지만 회사는 동일한 것을 복제할 수 없기 때문에 이를 기각한 것으로 보입니다. 그럼에도 불구하고 취약점은 이제 제로데이 플래그가 지정되었으며 Microsoft는 MSDT URL 프로토콜을 악용으로부터 PC를 보호하기 위한 해결 방법으로 비활성화할 것을 권장합니다.

내 Windows PC가 Follina 공격에 취약합니까?

Microsoft는 보안 업데이트 가이드 페이지에서 Follina CVE-2022-30190 취약점에 취약한 41개의 Windows 버전을 나열했습니다. 여기에는 Windows 7, Windows 8.1, Windows 10, Windows 11 및 Windows Server 에디션이 포함됩니다. 아래에서 영향을 받는 버전의 전체 목록을 확인하십시오.

- 32비트 시스템용 Windows 10 버전 1607

- x64 기반 시스템용 Windows 10 버전 1607

- 32비트 시스템용 Windows 10 버전 1809

- ARM64 기반 시스템용 Windows 10 버전 1809

- x64 기반 시스템용 Windows 10 버전 1809

- 32비트 시스템용 Windows 10 버전 20H2

- ARM64 기반 시스템용 Windows 10 버전 20H2

- x64 기반 시스템용 Windows 10 버전 20H2

- 32비트 시스템용 Windows 10 버전 21H1

- ARM64 기반 시스템용 Windows 10 버전 21H1

- x64 기반 시스템용 Windows 10 버전 21H1

- 32비트 시스템용 Windows 10 버전 21H2

- ARM64 기반 시스템용 Windows 10 버전 21H2

- x64 기반 시스템용 Windows 10 버전 21H2

- 32비트 시스템용 Windows 10

- x64 기반 시스템용 Windows 10

- ARM64 기반 시스템용 Windows 11

- x64 기반 시스템용 Windows 11

- 32비트 시스템용 Windows 7 서비스 팩 1

- x64 기반 시스템용 Windows 7 서비스 팩 1

- 32비트 시스템용 Windows 8.1

- x64 기반 시스템용 Windows 8.1

- 윈도우 RT 8.1

- x64 기반 시스템용 Windows Server 2008 R2 서비스 팩 1

- x64 기반 시스템용 Windows Server 2008 R2 서비스 팩 1(Server Core 설치)

- 32비트 시스템용 Windows Server 2008 서비스 팩 2

- 32비트 시스템용 Windows Server 2008 서비스 팩 2(Server Core 설치)

- x64 기반 시스템용 Windows Server 2008 서비스 팩 2

- x64 기반 시스템용 Windows Server 2008 서비스 팩 2(Server Core 설치)

- 윈도우 서버 2012

- Windows Server 2012(Server Core 설치)

- 윈도우 서버 2012 R2

- Windows Server 2012 R2(Server Core 설치)

- 윈도우 서버 2016

- Windows Server 2016(Server Core 설치)

- 윈도우 서버 2019

- Windows Server 2019(Server Core 설치)

- 윈도우 서버 2022

- Windows Server 2022(Server Core 설치)

- Windows Server 2022 Azure 에디션 코어 핫패치

- Windows Server, 버전 20H2(Server Core 설치)

Follina 취약점으로부터 Windows를 보호하기 위해 MSDT URL 프로토콜 비활성화

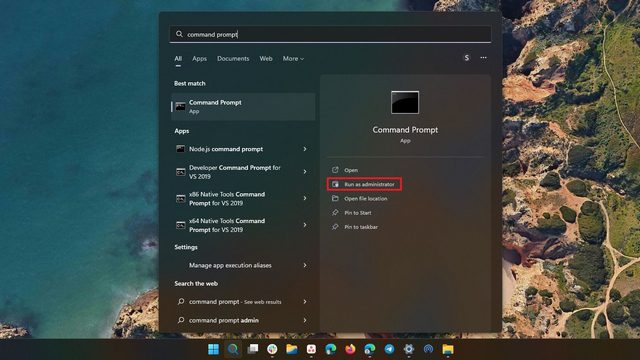

1. 키보드의 Win 키를 누르고 “Cmd” 또는 “명령 프롬프트”를 입력합니다. 결과가 나타나면 “관리자 권한으로 실행”을 선택하여 관리자 권한 명령 프롬프트 창을 엽니다.

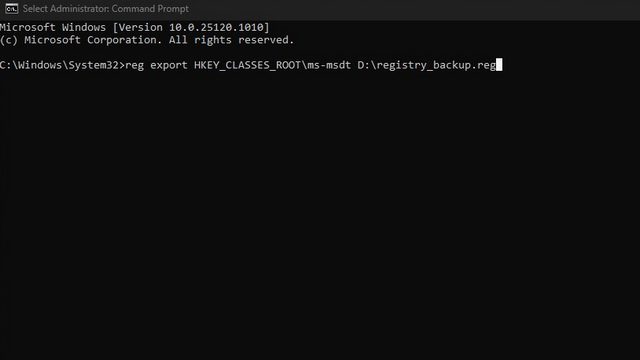

2. 레지스트리를 수정하기 전에 아래 명령을 사용하여 백업을 수행합니다. 이렇게 하면 Microsoft에서 공식 패치를 출시한 후 프로토콜을 복원하도록 선택할 수 있습니다. 여기서 파일 경로는 .reg 백업 파일을 저장할 위치를 나타냅니다.

reg export HKEY_CLASSES_ROOTms-msdt <file_path.reg>

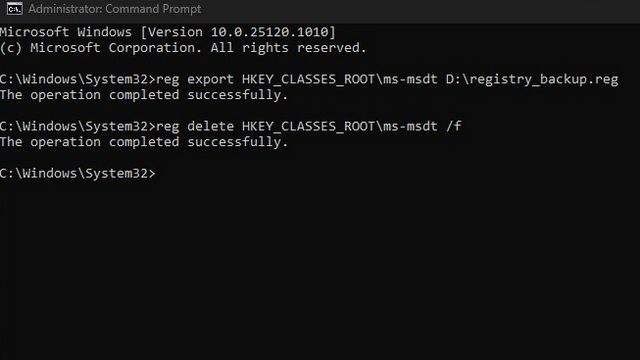

3. 이제 다음 명령을 실행하여 MSDT URL 프로토콜을 비활성화할 수 있습니다. 성공하면 명령 프롬프트 창에 “작업이 성공적으로 완료되었습니다”라는 텍스트가 표시됩니다.

reg delete HKEY_CLASSES_ROOTms-msdt /f

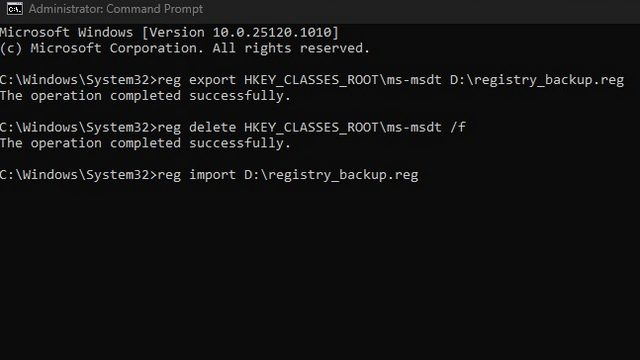

4. 나중에 프로토콜을 복원하려면 두 번째 단계에서 만든 레지스트리 백업을 사용해야 합니다. 아래 명령을 실행하면 MSDT URL 프로토콜에 다시 액세스할 수 있습니다.

reg import <file_path.reg>

MSDT Windows 제로데이 취약점으로부터 Windows PC 보호

따라서 Follina 악용을 방지하기 위해 Windows PC에서 MSDT URL 프로토콜을 비활성화하기 위해 따라야 하는 단계입니다. Microsoft가 모든 Windows 버전에 대한 공식 보안 패치를 출시할 때까지 이 편리한 해결 방법을 사용하여 CVE-2022-30190 Windows Follina MSDT 제로 데이 취약점으로부터 보호할 수 있습니다. 악성 프로그램으로부터 PC를 보호하는 것과 관련하여 다른 바이러스로부터 안전하게 보호하기 위해 전용 맬웨어 제거 도구 또는 바이러스 백신 소프트웨어를 설치하는 것도 고려할 수 있습니다.