[*]

[*]열거는 네트워크 침투 테스트(pentesting)의 필수 단계 중 하나입니다. GoScan을 사용하여 이를 수행하는 방법을 살펴보겠습니다.

[*]Nmap, zmap과 같은 많은 네트워크 스캐너는 네트워크 크기에 따라 스캔하는 데 시간이 오래 걸리고 학습 곡선이 있지만 편리합니다.

[*]그러나 대화형 네트워크 스캐너인 GoScan은 작업을 자동화하고 네트워크와 서비스를 신속하게 열거합니다.

목차

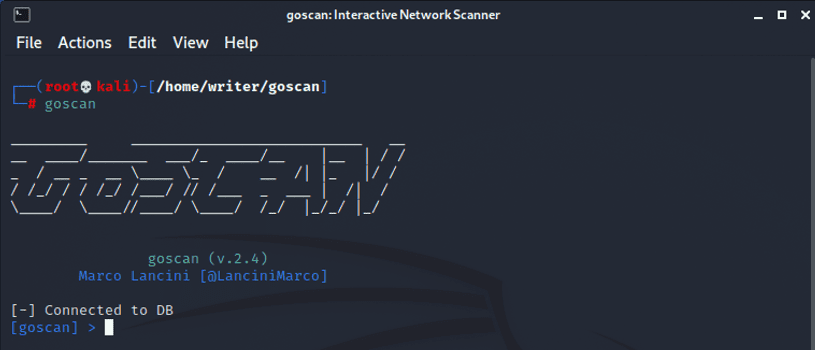

고스캔이란?

[*]고스캔 일부 Nmap 열거 기능을 자동화하는 대화형 인터페이스가 있는 네트워크 스캐너입니다. 영리한 탭 자동 완성 기능과 백엔드에 SQLite 데이터베이스가 있어 신뢰할 수 없는 상황에서도 연결과 데이터를 안정적으로 유지합니다.

[*]

[*]다른 커뮤니티 스캐너와 동일하지 않습니다. 여러 작업의 추상화 및 자동화를 위해 다양한 장비의 정점에 구축된 프레임워크보다 훨씬 큽니다. GoScan은 주로 Nikto 스캐너와 같은 다른 포트 스캐너를 사용하여 Nmap의 포트 스캔 및 서비스 열거 기능을 사용합니다.

[*]GoScan은 네트워크 스캔의 모든 주요 단계를 수행할 수 있습니다.

- 호스트 검색(ARP + ping 스윕)

- DNS 열거

- 서비스 열거

- 포트 스캐닝

- 도메인 열거

도구 설치

소스에서 빌드

[*]리포지토리 복제:

$ git clone https://github.com/marco-lancini/goscan.git

[*]GoScan 디렉터리로 이동하여 다음을 빌드합니다.

$ cd goscan/goscan $ make setup $ make build

[*]다음 명령을 실행하여 다중 플랫폼 바이너리를 생성합니다.

$ make cross

Docker를 통해 설치

$ git clone https://github.com/marco-lancini/goscan.git $ cd goscan/ $ docker-compose up --build

바이너리 설치

[*]권장하는 설치 방법입니다. 바이너리 얻기:

# Linux (64bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_amd64.zip $ unzip goscan_2.4_linux_amd64.zip # Linux (32bit) $ wget https://github.com/marco-lancini/goscan/releases/download/v2.4/goscan_2.4_linux_386.zip $ unzip goscan_2.4_linux_386.zip # Next step is to place the executable in the PATH $ chmod +x goscan $ sudo mv ./goscan /usr/local/bin/goscan

GoScan 작업

핑 스윕

[*]GoScan은 자동 명령 제안 및 탭 완성 기능이 있어 사용이 간편합니다. 명령 입력을 시작하면 설명이 포함된 제안이 나타납니다.

[*]

[*]대상을 로드하는 것으로 시작하겠습니다. 여러 IP 주소 또는 이 경우 대상 시스템의 단일 IP 주소를 로드할 수 있습니다.

[goscan] > load target SINGLE 10.0.1.24 [*] Imported target: 10.0.1.24

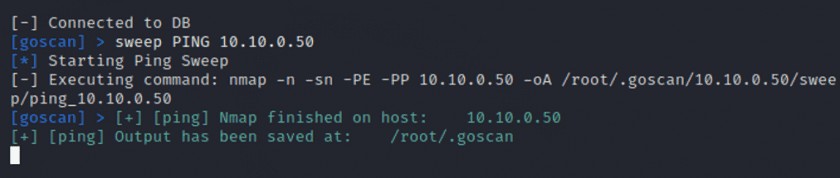

[*]다음으로 ping 스윕을 수행해 보겠습니다.

[*]

[*]GoScan은 먼저 결과가 저장될 디렉토리를 설정합니다. 디렉토리는 다른 위치로 설정할 수 있지만 기본값은 괜찮습니다. 그런 다음 사용하고 수행하는 Nmap 명령과 완료하는 데 걸리는 시간을 볼 수 있습니다. 결과가 저장되는 새로 형성된 디렉토리를 탐색하면 몇 가지 다른 형식으로 출력을 볼 수 있습니다.

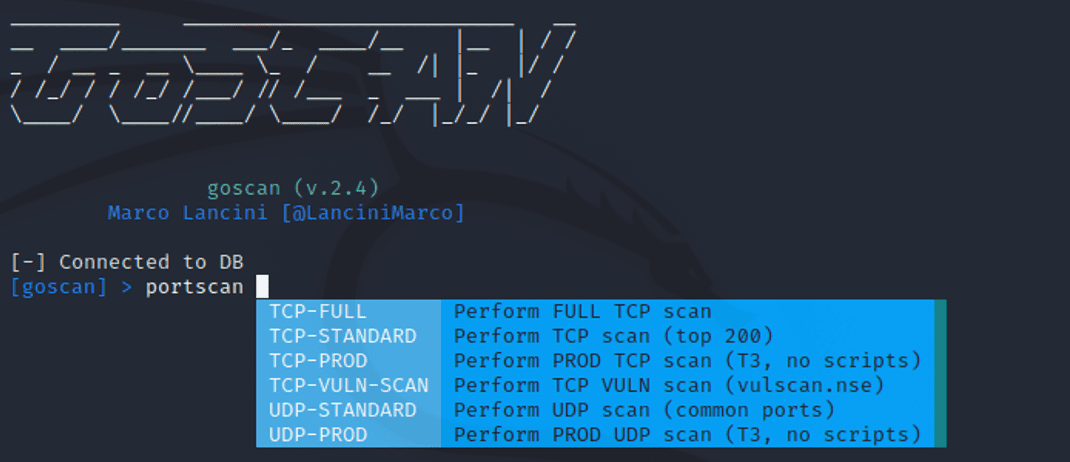

포트 스캔

[*]GoScan의 포트 스캔 기능은 아마도 가장 강력한 기능일 것입니다. portscan을 입력하면 수행할 수 있는 여러 유형의 스캔을 볼 수 있습니다.

[*]

[*]현재 GoScan 도구에 저장된 모든 정보는 show 명령을 사용하여 표시할 수 있습니다. 대상을 볼 수 있습니다.

[goscan] > show targets +------------+---------+ | ADDRESS | STEP | +------------+---------+ | 10.0.1.24 | SWEEPED | +------------+---------+

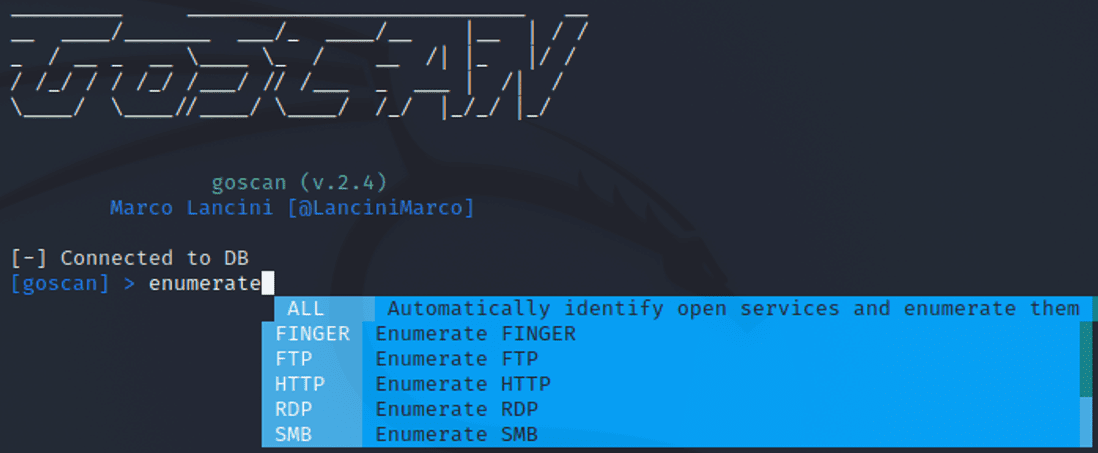

서비스 열거

[*]GoScan을 사용하면 포트 스캔 외에도 대상에서 실행 중인 서비스를 열거할 수 있습니다. FINGER, FTP, HTTP, RDP 및 SMB를 포함하여 enumerate를 입력하면 사용 가능한 모듈을 볼 수 있습니다.

[*]

[*]각 서비스에는 테스트 실행을 수행하는 DRY와 같은 몇 가지 대안도 포함되어 있습니다. 실행되지만 무차별 대입을 피하는 POLITE; 실행되지만 무차별 대입을 피하는 BRUTEFORCE.

특수 스캔

[*]GoScan에는 정찰에 유용할 수 있는 몇 가지 특정 스캔이 있습니다. 사용 가능한 옵션을 보려면 프롬프트에 special을 입력하십시오.

[goscan] > special

eyewitness Takes screenshots of websites and open VNC servers

domain Extracts domain information from enumerated data

dns Performs DNS enumeration

[*]목격자 스캔에는 웹 페이지와 VNC 서버의 스크린샷을 찍는 EyeWitness 기능이 포함되어 있습니다. 유일한 제약은 EyeWitness가 작동하려면 시스템 PATH에 설치되어야 한다는 것입니다. 도메인 스캔은 사용자, 호스트 및 서버와 같은 도메인 정보를 열거하는 데에도 사용할 수 있습니다.

최종 참고 사항 ✍

[*]GoScan 도구는 네트워크와 서비스를 빠르게 검색하는 데 매우 유용하지만 몇 가지 영역에서 개선될 수 있습니다. 첫째, 프레임워크 내에서 SNMP 및 SMTP와 같은 더 많은 서비스 열거 모듈이 있을 수 있습니다. 그러나 전반적으로 GoScan은 일부 Nmap 열거 작업을 단순화하는 환상적인 도구입니다.