2016년 처음 등장한 미라이(Mirai) 봇넷은 수많은 기기를 장악하며 인터넷에 심각한 혼란을 야기했습니다. 그리고 지금, 이 봇넷이 다시 모습을 드러내 훨씬 더 큰 위협이 되고 있습니다.

더욱 강력해진 미라이, 감염 확산 중

2019년 3월 18일, 보안 전문가들은 팔로알토 네트웍스를 통해 미라이가 대규모 공격을 위해 재정비 및 업데이트되었음을 확인했습니다. 분석 결과, 미라이는 기존보다 늘어난 27개의 익스플로잇(이전 11개)과 새로운 기본 관리자 계정 정보 목록을 사용하고 있었습니다. 특히 LG Supersign TV 및 WePresent WiPG-1000 무선 프레젠테이션 시스템과 같은 기업용 장비를 집중 공략하고 있습니다.

미라이가 기업용 하드웨어를 장악하고 네트워크 침투에 성공한다면, 이전보다 더욱 강력한 파괴력을 갖게 됩니다. 팔로알토 네트웍스의 수석 위협 연구원 Ruchna Nigam은 말했습니다:

“새로운 기능은 봇넷에 엄청난 공격 영역을 제공합니다. 특히 기업 연결을 표적으로 삼으면 더 높은 대역폭을 확보할 수 있어 궁극적으로 DDoS 공격 능력이 크게 향상됩니다.”

이 변종 미라이는 기존과 같이 소비자용 라우터, 카메라 및 기타 네트워크 장치도 지속적으로 공격합니다. 파괴적인 목적을 달성하기 위해 감염된 장치가 많을수록 효과적입니다. 아이러니하게도 악성 페이로드는 “전자 보안, 통합 및 경보 모니터링”과 관련된 사업을 홍보하는 웹사이트에서 호스팅되었습니다.

미라이, IoT 기기를 공격하는 봇넷

2016년, 미라이 봇넷은 라우터, DVR 시스템, IP 카메라 등 다양한 장치를 공격하며 엄청난 파장을 일으켰습니다. 이러한 장치들은 종종 사물 인터넷(IoT) 장치라고 불리며, 인터넷에 연결된 온도 조절기처럼 간단한 장치도 포함됩니다. 봇넷은 컴퓨터 및 기타 인터넷 연결 장치 그룹을 감염시킨 다음, 감염된 컴퓨터가 시스템을 공격하거나 조정된 방식으로 다른 작업을 수행하도록 만듭니다.

미라이는 사용자가 변경하지 않았거나 제조업체가 하드 코딩한 기본 관리자 계정 정보를 사용하는 장치를 찾아 침투합니다. 봇넷은 이러한 취약점을 이용하여 수많은 장치를 장악했습니다. 각 장치의 성능은 미미하지만, 많은 장치가 동시에 작동함으로써 단일 좀비 컴퓨터가 할 수 있는 것보다 훨씬 큰 파괴력을 발휘할 수 있습니다.

미라이는 50만 개 이상의 장치를 감염시켰습니다. 봇넷은 이들을 이용하여 DNS 공급자를 직접 공격함으로써 Xbox Live, Spotify, BBC, Github 등 주요 서비스와 웹사이트를 마비시켰습니다. 감염된 시스템이 너무 많아 DNS 공급자인 Dyn은 1.1테라바이트 규모의 DDoS 공격으로 인해 중단되었습니다. DDoS 공격은 대상이 처리할 수 있는 것보다 많은 인터넷 트래픽을 대상에 보내 과부하를 일으키는 방식입니다. 이렇게 하면 피해자의 웹사이트나 서비스가 마비되거나 인터넷에서 완전히 차단됩니다.

미라이 봇넷 소프트웨어의 원 개발자들은 체포 및 유죄 판결을 받았지만, 집행유예로 풀려났습니다. 미라이는 잠시 주춤했지만, 다른 악의적인 사용자들에게 미라이를 분석하고 필요에 맞게 변경할 수 있는 충분한 코드가 남아있었습니다. 그 결과, 현재 또 다른 변종 미라이가 등장했습니다.

미라이로부터 자신을 보호하는 방법

미라이는 다른 봇넷과 마찬가지로 기존에 알려진 취약점을 이용하여 장치를 공격하고 감염시킵니다. 또한 기본 로그인 자격 증명을 사용하여 장치에 침투하려 시도합니다. 따라서 가장 효과적인 방어 방법 세 가지를 알려드립니다.

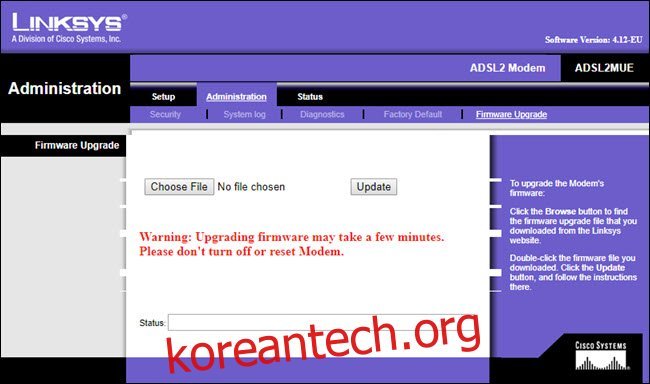

가정이나 직장의 모든 인터넷 연결 장치의 펌웨어(및 소프트웨어)를 항상 최신 상태로 유지해야 합니다. 해킹은 끊임없는 추격전과 같아서, 연구자들이 새로운 취약점을 발견하면 이를 수정하기 위한 패치가 뒤따르게 마련입니다. 미라이와 같은 봇넷은 패치가 적용되지 않은 장치에서 번성하며, 이 변종 또한 예외는 아닙니다. 특히 기업용 하드웨어를 공격하는 데 사용되는 취약점은 이미 작년 9월과 2017년에 확인된 바 있습니다.

가능한 한 빨리 장치의 관리자 계정 정보(사용자 이름 및 비밀번호)를 변경해야 합니다. 라우터의 경우 라우터 웹 인터페이스 또는 모바일 앱(있는 경우)에서 변경할 수 있습니다. 다른 장치의 경우 장치 설명서를 참조하여 기본 사용자 이름 또는 암호를 변경해야 합니다.

만약 관리자, 비밀번호 또는 빈 필드를 사용하여 로그인할 수 있는 경우 즉시 변경해야 합니다. 새 장치를 설정할 때마다 기본 계정 정보를 변경해야 합니다. 만약 이미 장치를 설정하고 비밀번호 변경을 미루었다면 지금 바로 변경해야 합니다. 이번 미라이 변종은 새로운 기본 사용자 이름과 암호 조합을 집중적으로 공격하고 있습니다.

장치 제조업체에서 더 이상 펌웨어 업데이트를 제공하지 않거나, 관리자 계정 정보가 하드 코딩되어 변경이 불가능한 경우 장치 교체를 고려해야 합니다.

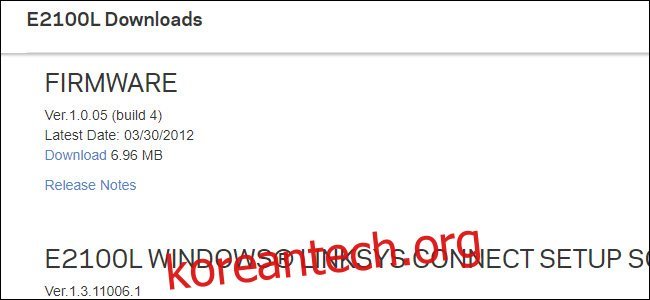

가장 좋은 방법은 제조업체 웹사이트를 방문하여 장치 지원 페이지에서 펌웨어 업데이트 관련 정보를 확인하는 것입니다. 마지막 업데이트가 언제였는지 확인하십시오. 몇 년 전에 마지막 업데이트가 이루어졌다면 제조업체에서 더 이상 해당 장치를 지원하지 않을 가능성이 큽니다.

장치 제조업체의 지원 웹사이트에서는 관리자 계정 정보를 변경하는 방법도 확인할 수 있습니다. 만약 최신 펌웨어 업데이트를 찾을 수 없거나 장치 비밀번호를 변경하는 방법을 찾을 수 없다면, 장치를 교체해야 할 때입니다. 영구적으로 취약한 장치를 네트워크에 연결한 채로 두는 것은 위험합니다.

마지막 펌웨어 업데이트가 2012년이라면, 장치 교체를 고려해야 합니다.

마지막 펌웨어 업데이트가 2012년이라면, 장치 교체를 고려해야 합니다.

장치 교체가 다소 과감해 보일 수 있지만, 취약한 장치를 사용하는 것보다 훨씬 안전한 선택입니다. 미라이와 같은 봇넷은 쉽게 사라지지 않습니다. 기기를 보호하는 것은 필수이며, 자신의 장치를 보호함으로써 인터넷 전체를 보호할 수 있다는 점을 기억해야 합니다.