빠른 정보

핵심 요약

- Raspberry Pi Pico를 이용해 BitLocker 암호화 키를 훔칠 수 있지만, 이 공격은 외부 TPM에서만 가능하며, LPC 버스를 사용해야 합니다.

- 최신 하드웨어 대부분에는 TPM이 내장되어 있어 BitLocker 키 추출이 더욱 어렵습니다. AMD와 Intel CPU는 안전할 가능성이 높습니다.

- 공격 방법이 발견되었지만 BitLocker에 사용되는 AES-128 또는 AES-256 암호화는 여전히 강력하므로, BitLocker를 포기할 필요는 없습니다.

Microsoft의 BitLocker는 널리 쓰이는 디스크 전체 암호화 도구입니다. Windows 10 및 11 Pro에 기본으로 탑재되어 있어 수많은 Windows 사용자들이 손쉽게 암호화를 사용할 수 있게 해줍니다. 그런데 최근 한 유튜버가 6달러짜리 Raspberry Pi Pico를 이용해 단 43초 만에 암호화 키를 빼내 개인 정보를 해독하는 데 성공하면서 BitLocker의 명성에 금이 갈 위기에 놓였습니다.

BitLocker 암호화, 어떻게 뚫렸나?

유튜브 채널 Stacksmashing 운영자가 BitLocker 암호화 해킹에 성공했습니다. 그는 영상을 통해 BitLocker 데이터를 가로채고 암호 해독 키를 추출하는 과정을 상세히 공개했습니다. BitLocker 암호화 과정을 활용한 것입니다.

Stacksmashing이 이용한 취약점은 일부 노트북과 컴퓨터에서 Windows 11 업그레이드를 막는 데 사용되는 외부 TPM(신뢰 플랫폼 모듈) 칩과 관련이 있습니다. 많은 마더보드에는 TPM 칩이 내장되어 있으며 최신 CPU에는 TPM이 통합되어 있지만, 일부 시스템은 여전히 외부 TPM을 사용하고 있습니다.

Stacksmashing이 발견한 문제점은 다음과 같습니다. 외부 TPM은 LPC(Low Pin Count) 버스를 통해 CPU와 통신합니다. 이는 저대역폭 장치가 성능에 영향을 주지 않고 다른 하드웨어와 통신하는 방식입니다.

하지만 Stacksmashing은 TPM의 데이터는 안전하지만, 부팅 과정 중 TPM과 CPU 간 통신 채널인 LPC 버스는 암호화되지 않는다는 것을 밝혀냈습니다. 적절한 도구를 사용하면 공격자는 암호화되지 않은 키를 포함한 TPM과 CPU 사이의 데이터를 가로챌 수 있습니다.

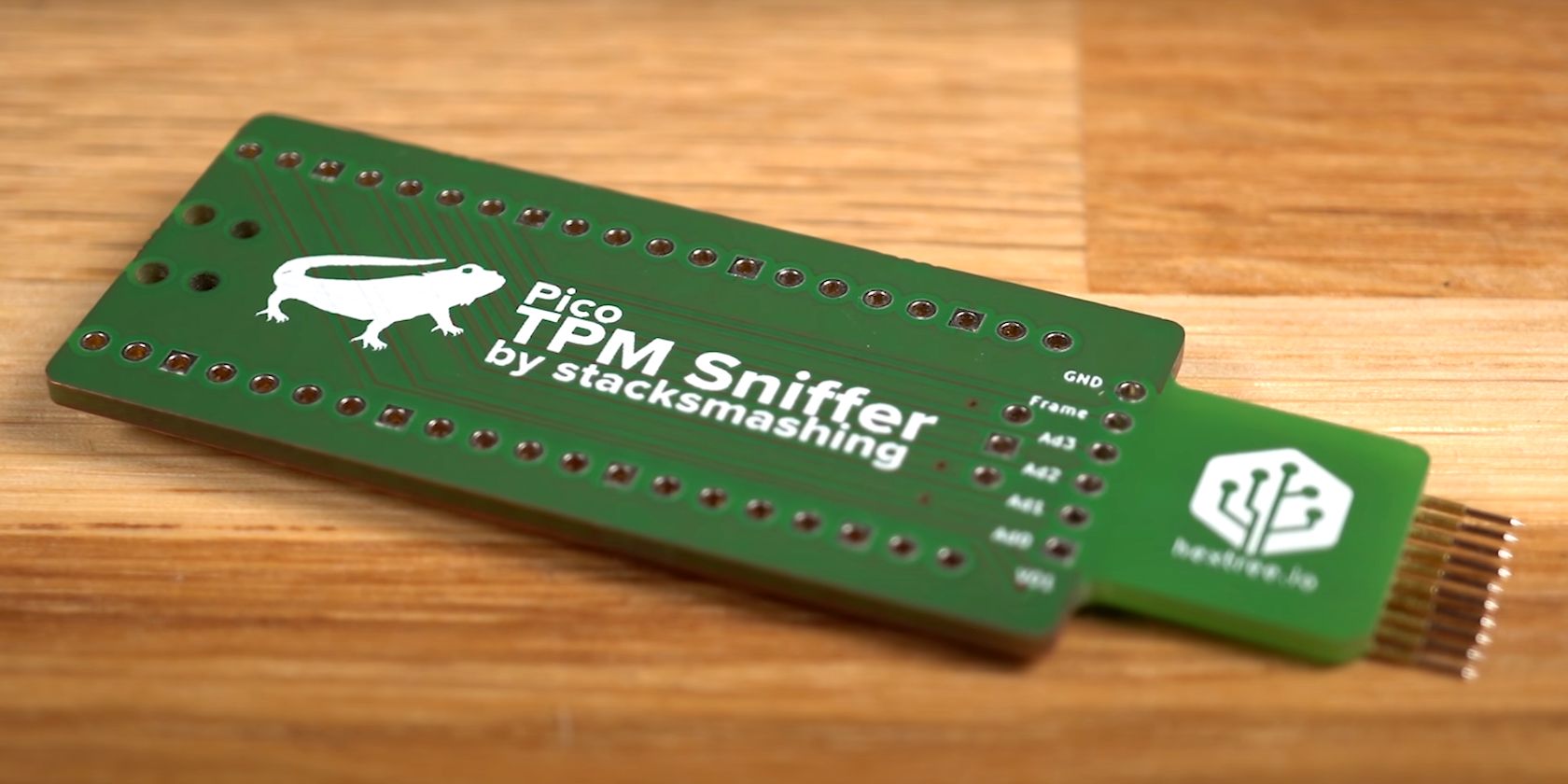

다양한 용도로 활용 가능한 6달러짜리 단일 보드 컴퓨터 Raspberry Pi Pico가 바로 그러한 도구 중 하나입니다. Stacksmashing은 Raspberry Pi Pico를 노트북의 사용하지 않는 커넥터에 연결한 후 시스템 부팅 시 바이너리 데이터를 읽어냈습니다. 이렇게 얻은 데이터에는 TPM에 저장된 볼륨 마스터 키가 들어 있었으며, 이는 다른 데이터를 해독하는 데 사용될 수 있었습니다.

BitLocker, 이제는 버려야 할 때인가?

놀랍게도 Microsoft는 이미 이 공격의 가능성을 인지하고 있었습니다.. 그러나 실제 공격이 대규모로 드러난 것은 이번이 처음입니다. BitLocker 암호화 키가 얼마나 빨리 훔쳐질 수 있는지 보여주는 사례입니다.

이 때문에 무료 오픈 소스인 VeraCrypt와 같은 BitLocker 대체재를 고려해야 하는지에 대한 질문이 제기되고 있습니다. 하지만 다행히 몇 가지 이유로 인해 서둘러 BitLocker를 버릴 필요는 없습니다.

우선, 이 취약점은 LPC 버스를 통해 데이터를 요청하는 외부 TPM에서만 발생합니다. 대부분의 최신 하드웨어에는 TPM이 내장되어 있습니다. 마더보드 기반 TPM도 이론적으로는 공격 대상이 될 수 있지만, 더 많은 시간과 노력이 필요합니다. TPM이 CPU에 통합되어 있다면 TPM에서 BitLocker 볼륨 마스터 키 데이터를 추출하는 것이 훨씬 더 어려워집니다.

AMD CPU는 2016년 AM4 출시(fTPM으로 알려짐) 이후 TPM 2.0을 통합했으며, Intel CPU는 2017년 8세대 Coffee Lake CPU 출시(PTT로 알려짐)와 함께 TPM 2.0을 통합했습니다. 따라서 이 날짜 이후에 생산된 AMD 또는 Intel CPU를 사용하는 컴퓨터는 안전할 가능성이 높습니다.

이러한 공격 방법이 발견되었음에도 불구하고 BitLocker는 여전히 안전합니다. BitLocker가 사용하는 실제 암호화 기술인 AES-128 또는 AES-256은 여전히 강력하기 때문입니다.