네트워크는 대부분의 현대 조직의 중추입니다. 데이터를 필요로 하는 사람이 어디에 있든지 데이터에 액세스할 수 있습니다. 그러나 네트워크는 중요하고 중요하지만 몇 가지 문제로 인해 어려움을 겪을 수도 있습니다. 실제로 모든 네트워크 문제의 대부분을 일으키는 세 가지 주요 문제가 있습니다. 대기 시간, 지터 및 패킷 손실입니다. 오늘 우리는 후자에 대해 이야기하고 있습니다. 우리는 패킷 손실의 이유와 방법을 살펴보고 패킷 손실을 측정하고 소스를 찾는 데 사용할 수 있는 도구를 살펴보고 제거하지는 않더라도 줄이기 위해 무엇을 할 수 있는지 간략하게 살펴보겠습니다.

우리는 모두 같은 페이지에서 시작하는 것이 중요하므로 패킷 손실을 정의하는 것으로 시작하겠습니다. 그런 다음 패킷 손실의 다양한 원인을 살펴보겠습니다. 실제 원인은 셀 수 없이 많지만 가장 일반적인 다섯 가지를 선택했으며 각각에 대해 더 자세히 살펴보겠습니다. 그런 다음 패킷 손실을 측정하고 찾는 데 사용할 수 있는 몇 가지 도구를 살펴보겠습니다. 결국, 우리가 무언가를 고칠 수 있기 전에 우리는 그것이 거기에 있고 그것이 어디에 있는지 알아야 합니다. 그리고 패킷 손실 수정에 대해 이야기하는 것이 우리의 마지막 업무가 될 것입니다.

목차

패킷 손실이란

간단히 말해서 패킷 손실은 소스에서 목적지에 도달하기 위해 보낸 데이터 패킷의 실패입니다. 데이터 패킷은 모를 경우를 대비하여 컴퓨터 네트워크에서 전송되는 작은 데이터 청크입니다. 크기에 관계없이 모든 데이터는 패킷으로 분할되어 네트워크를 통해 순차적으로 전송되어 수신측에서 의미 있는 데이터로 재조립됩니다. 우리가 탐색하려는 여러 가지 이유로 인해 일부 패킷이 전송 중에 손실됩니다. 비유로, 별도의 봉투에 각 페이지와 함께 우편으로 발송되는 여러 페이지 편지를 상상해 보십시오. 이것이 바로 네트워크를 통해 데이터가 전송되는 방식입니다. 이 예에서 봉투 중 하나가 전송 중에 손실되면 패킷 손실이 발생합니다.

패킷 손실의 원인

패킷 손실의 원인은 너무 많아 모든 것을 다루기에는 너무 많지만 가장 일반적인 5가지 원인을 식별했습니다.

1. 네트워크 혼잡

네트워크 정체는 패킷 손실의 주요 원인일 수 있습니다. 이는 트래픽 혼잡과 유사하며 일반적으로 네트워크가 처리할 수 있는 것보다 많은 데이터가 있을 때 발생합니다. 그런 일이 발생하면 라우터와 같은 네트워킹 장치가 결국 너무 오랫동안 큐에 대기된 패킷을 삭제하여 패킷 손실을 초래할 수 있습니다.

일부 WAN 링크 및 인터넷 회로는 때때로 공급자에 의해 대역폭이 제한됩니다. 예를 들어, 10Mbps 물리적 회로에서 2Mbps의 대역폭을 제공할 수 있습니다. 이러한 회로에서 2Mbps 이상의 데이터를 보내려고 하면 WAN 또는 인터넷 라우터가 종종 추가 트래픽을 삭제하여 패킷 손실을 초래합니다.

서비스 제공자가 의도적으로 링크를 초과 구독하는 경우에도 네트워크 정체가 발생할 수 있습니다. 그들은 서비스의 모든 가입자가 동시에 대역폭을 사용하지 않을 것이라는 근거에 따라 그렇게 합니다. 그러나 피크 시간에 더 많은 사람들이 서비스를 사용하고 수요가 용량을 초과하면 혼잡으로 인한 패킷 손실이 발생할 수 있습니다.

2. 기기 과사용

패킷 손실 장치 과잉 사용의 또 다른 일반적인 원인입니다. 장치가 설계되지 않은 용량으로 작동할 때 발생합니다. 네트워크에서 패킷은 처리/전송될 수 있는 것보다 더 빨리 라우터에 도착할 수 있습니다. 이러한 상황을 처리하기 위해 장치에는 처리 및 전송될 때까지 패킷을 일시적으로 보유하는 버퍼가 있습니다. 그러나 이러한 버퍼는 무한하지 않으며 결국 가득 차서 패킷이 삭제될 수 있습니다.

많은 경우에 장치는 정상(오프 피크) 작동 시간 동안 허용 가능한 방식으로 작동하고 모든 패킷을 적절하게 라우팅합니다. 그러나 피크 기간 동안 패킷 삭제가 눈에 띄게 증가할 수 있습니다.

3. 하드웨어 및 소프트웨어 문제

결함이 있는 하드웨어는 패킷 손실의 또 다른 원인입니다. 예를 들어, 30Mbps 이상의 데이터를 전송할 수 없는 100Mbps 인터페이스의 WAN 라우터 인스턴스를 보았습니다. 트래픽이 적을 때는 문제가 눈에 띄지 않았지만 30Mbps를 초과하자마자 패킷이 드롭되기 시작했습니다. 동일한 인터페이스 구성을 가진 동일한 장치의 다른 인터페이스로 회로를 이동하면 문제가 해결되어 라우터 하드웨어 문제임을 확인했습니다.

패킷 손실과 밀접하게 관련된 원인은 네트워크 장치에서 실행되는 버그가 있는 소프트웨어입니다. 네트워크 장치의 펌웨어는 컴퓨터 프로그램이므로 프로그래밍 버그에 노출됩니다. 그들은 점점 더 복잡해지는 소프트웨어 조각으로 인해 개발 팀이 네트워크 장치 펌웨어의 모든 버그를 포착하는 것이 불가능한 경우가 많습니다.

4. 악의적인 행위

주로 DoS(Denial of Service) 공격 형태의 악의적인 행동은 패킷 손실의 또 다른 일반적인 원인입니다. 그러나 그것은 종종 우리가 거의 통제할 수 없는 것입니다. 이는 악의적인 사용자가 네트워크 장치에 충분한 트래픽을 범람하여 더 이상 임무를 수행할 수 없게 하고 패킷을 삭제하기 시작할 때 발생합니다.

이러한 상황은 제3자의 작업이므로 통제할 수 없으므로 최대한 피하는 것이 좋습니다. DoS 공격으로부터 네트워크를 보호한다고 주장하는 여러 서비스가 있습니다. 그들 중 일부는 약간 비싸지 만 꽤 좋은 일을합니다. 그러나 그들이 당신을 방어할 수 없는 공격으로부터 당신을 보호할 수 있다면 투자 가치가 있을 것입니다.

5. 구성 오류

인적 오류는 종종 많은 상황에서 책임이 있으며 패킷 손실도 다르지 않습니다. 장치 구성 오류는 패킷 손실의 가장 일반적인 원인 중 하나입니다. 예를 들어, 인터페이스 속도와 이중 불일치로 인해 패킷이 손실될 수 있습니다. 예를 들어 링크의 한쪽 끝은 전이중으로 설정되고 다른 쪽 끝은 반이중으로 설정될 때 발생합니다. 이 경우 충돌이 발생하여 패킷 손실이 발생합니다. 네트워킹 장비는 점점 더 복잡해지고 실수하기 쉽습니다. 구성 관리 도구는 표준화된 구성 요소를 구현하여 구성에 오류가 없는지 확인하는 데 도움이 될 수 있습니다.

패킷 손실의 영향

패킷 손실은 일반적이며 대부분의 네트워크에서 발생합니다. 임계 수준에 도달할 때까지 눈에 띄는 효과는 거의 없습니다. 그럴 경우 다양한 오류가 발생할 수 있습니다. 연결 지향 TCP 프로토콜을 사용하는 파일 전송은 대부분의 프로토콜에 일부 오류 수정 기능이 내장되어 있고 누락된 패킷이 재전송될 수 있기 때문에 상대적으로 영향을 받지 않습니다. 스트리밍 비디오 또는 오디오 또는 VoIP(Voice over IP)와 같이 연결 없는 UDP 프로토콜을 대신 사용하는 실시간 또는 거의 실시간 전송에서는 건너뛰기 및 간격, 이미지 정지 또는 이해할 수 없는 현상이 발생할 수 있습니다. 연설.

패킷 손실을 측정하고 찾기 위한 몇 가지 도구

패킷 손실을 줄이거나 없애고 싶다면 가장 먼저 네트워크에 문제가 발생하는지, 발생한다면 어디에서 발생하는지 측정해야 합니다. 앞서 말했듯이 패킷 손실은 정상이며 대부분의 네트워크에 나타납니다. 그러나 부작용이 관찰되지 않도록 특정 임계값 미만으로 유지되어야 합니다. 예를 들어 Cisco Systems는 VoIP 트래픽의 패킷 손실(가장 큰 영향을 받는 트래픽 유형)을 1% 미만으로 유지할 것을 권장합니다. 비디오 스트리밍의 경우 비디오 유형에 따라 0.05%에서 5% 사이를 유지해야 합니다.

VoIP 트래픽은 패킷 손실의 영향을 가장 많이 받는 트래픽 유형이므로 이를 측정하고 찾기 위해 찾은 대부분의 도구가 주로 VoIP 네트워크 모니터링 도구라는 것은 놀라운 일이 아닙니다.

1. SolarWinds VoIP 및 네트워크 품질 관리자(무료 평가판)

SolarWinds는 지난 20여 년 동안 최고의 네트워크 관리 도구를 만들어 왔습니다. 주력 제품인 Network Performance Monitor는 지속적으로 최고의 SNMP 네트워크 모니터링 도구 중 하나로 선정되었습니다. 이 회사는 네트워크 관리자의 특정 요구 사항을 해결하기 위해 만들어진 무료 도구로도 유명합니다. 이러한 무료 도구에는 TFTP 서버 또는 고급 서브넷 계산기와 같은 제품이 포함됩니다.

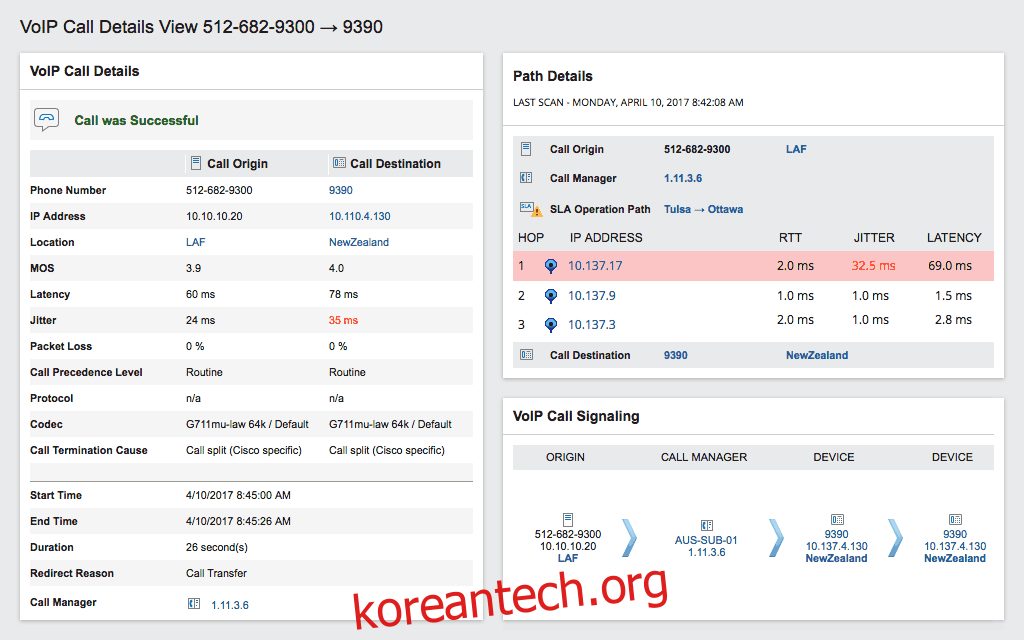

그만큼 SolarWinds VoIP 및 네트워크 품질 관리자 훌륭한 기능으로 가득 찬 전용 VoIP 모니터링 도구입니다. 이 도구는 패킷 손실뿐만 아니라 대기 시간, 지터 및 MOS를 포함한 VoIP 통화 품질 메트릭을 모니터링하는 데 사용할 수 있습니다. 통화 문제와 네트워크 성능을 연관시켜 VoIP 통화 성능 문제를 해결하는 데 도움이 될 수 있습니다. 이 도구에는 Cisco IP SLA 기술을 사용하는 실시간 WAN 모니터링도 포함됩니다. 이 도구의 VoIP 통화 경로 추적 기능을 사용하면 전체 네트워크 경로를 따라 통화 문제를 확인하고 정확히 찾아낼 수 있습니다.

이 도구는 사이트 간 WAN 성능을 실시간으로 모니터링할 수 있으며 비정상적인 상황을 알려주는 경고 기능도 있습니다. Cisco IP SLA 메트릭, 합성 트래픽 테스트, 맞춤형 성능 임계값 및 경고를 활용하여 WAN 회로가 예상대로 작동하는지 확인하는 데 도움이 될 수 있습니다.

하지만 SolarWinds VoIP 및 네트워크 품질 관리자 WAN 회로를 모니터링할 뿐만 아니라 VoIP 게이트웨이 및 PRI 트렁크의 활용도 및 성능 메트릭도 표시할 수 있습니다. 새로운 VoIP 배포를 계획할 때 음성 품질을 평가할 수 있으므로 용량 계획에 도움이 될 수 있습니다.

가격 SolarWinds VoIP 및 네트워크 품질 관리자 최대 5개의 IP SLA 소스 장치와 300개의 IP 전화에 대해 $1,615부터 시작합니다. 장치 무제한 라이선스를 비롯한 다른 라이선스 수준도 사용할 수 있습니다. 테스트 실행을 위해 제품을 사용하려는 경우 30일 무료 평가판을 사용할 수 있습니다.

2. PRTG 네트워크 모니터

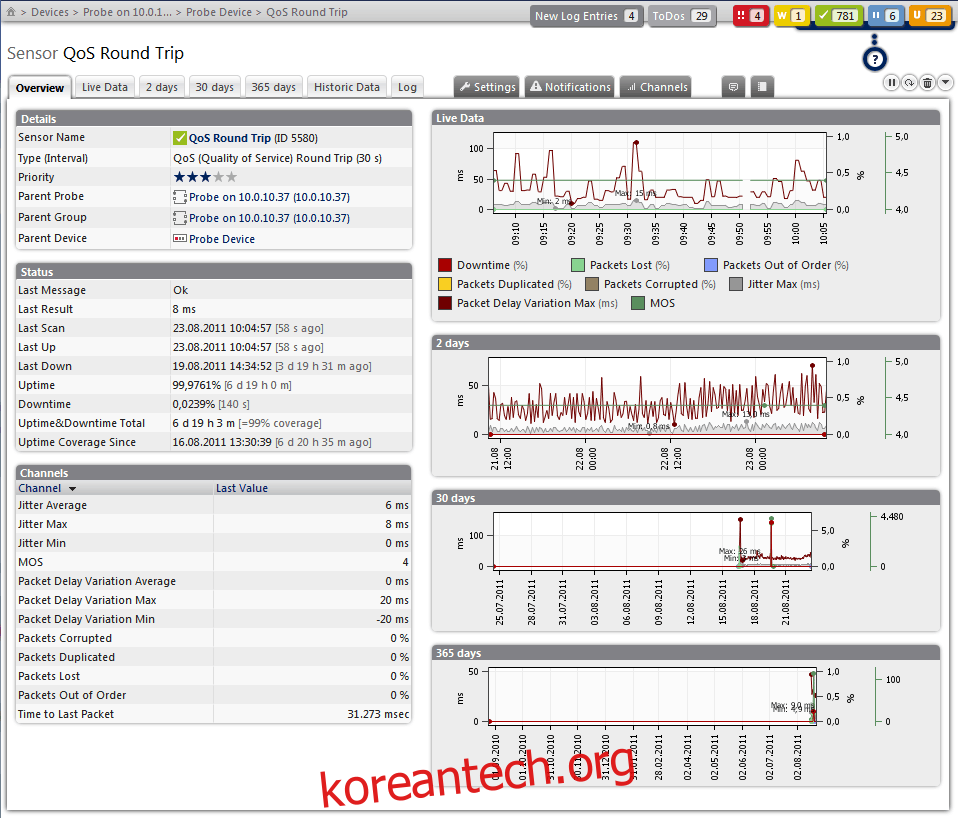

그만큼 피RTG 네트워크 모니터 Paessler의 다목적 네트워크 모니터링 시스템입니다. 제품에 포함되어 있지만 애드온에 비유할 수 있는 센서를 사용하여 PRTG 네트워크 및 시스템의 다양한 매개변수를 모니터링하는 데 사용할 수 있습니다. 이 도구는 IT 인프라의 거의 모든 시스템, 장치, 트래픽 및 애플리케이션을 모니터링할 수 있습니다.

패킷 손실을 측정하고 찾기 위해 PRTG는 세 가지 이상의 다른 센서를 제안합니다. Ping Sensor를 사용하여 장치의 가용성을 측정하고 패킷 손실을 백분율로 계산할 수 있습니다. Quality of Service Sensor를 사용하면 전체 네트워크 경로를 모니터링하여 이를 측정하고 찾을 수 있습니다. 마지막으로 Cisco IP SLA Sensor를 사용하여 Cisco 장치의 패킷 손실률을 측정할 수 있습니다. 임계값을 초과할 때마다 모바일 장치에서 이메일, SMS 또는 푸시 알림을 통해 알림을 받도록 선택하여 적절한 조치를 취할 수 있습니다.

그만큼 PRTG 네트워크 모니터 설치가 매우 쉽고 빠릅니다. 이 도구의 자동 검색 시스템은 네트워크 세그먼트를 스캔하고 다양한 장치와 시스템을 자동으로 인식합니다. 그런 다음 미리 정의된 장치 템플릿에서 센서를 만듭니다. 특정 VoIP 센서는 나중에 수동으로 설정해야 하는 경우가 있어 설치 시간이 조금 더 길어지지만 여전히 가장 빠른 설정 도구 중 하나입니다.

그만큼 PRTG 네트워크 모니터 100개의 센서로 제한되는 모든 기능을 갖춘 무료 버전으로 제공됩니다. 모니터링되는 단일 매개변수는 하나의 센서로 계산됩니다. 100개 이상의 센서를 모니터링하려면 라이선스가 필요합니다. 가격은 센서 수에 따라 다르며 500개 센서의 경우 $600부터 시작하여 무제한 센서의 경우 최대 $14,500입니다. 무료 기기 무제한 30일 평가판을 사용할 수 있습니다.

3. VoIP 모니터로 ManageEngine OpManager

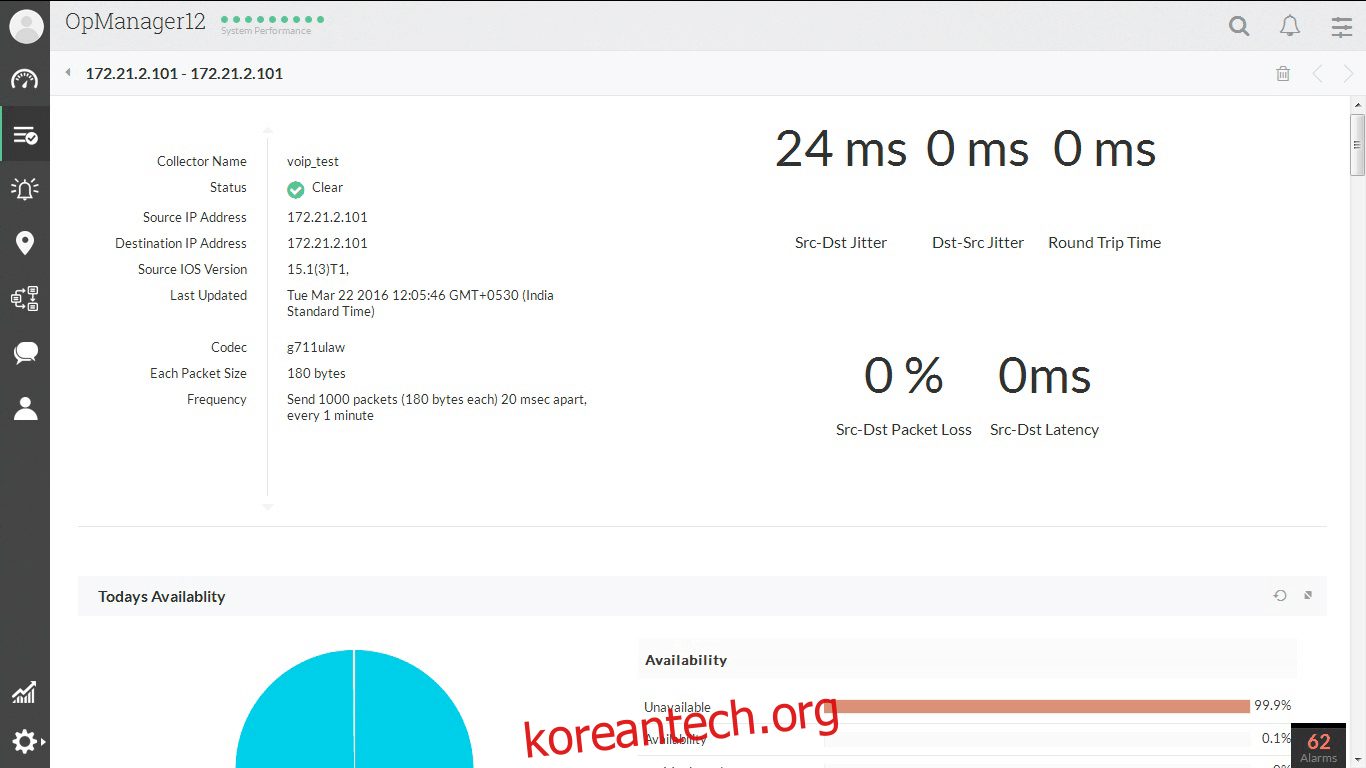

그만큼 ManageEngine OpManager 또 다른 우수한 네트워크 모니터링 도구입니다. 장비의 활력 징후를 모니터링하고 사양을 벗어나는 즉시 알려줍니다. 이 도구에는 필요한 정보를 쉽게 찾을 수 있는 직관적인 사용자 인터페이스가 있습니다. 또한 일부 사전 구축 및 사용자 정의 보고서와 함께 우수한 보고 엔진을 제공합니다. 패키지를 완성하기 위해 제품의 경고 기능도 매우 포괄적입니다.

지터 모니터링과 관련하여 ManageEngine OpManager의 VoIP 모니터 옵션은 VoIP 통화를 처리할 수 있는 인프라 용량을 사전에 모니터링하고 보고할 수 있습니다. 이 도구는 Cisco IP SLA를 사용하여 VoIP 네트워크의 중요한 서비스 품질 매개변수를 지속적으로 모니터링합니다. 모니터링되는 VoIP 매개변수에는 패킷 손실, 지연, 지터, MOS(Mean Opinion Score) 및 RTT(왕복 시간)가 포함됩니다.

그만큼 ManageEngine OpManager 모니터링되는 장치의 수에 따라 가격이 책정됩니다. 가격 범위는 25개 장치에 대해 $715에서 1000개 장치에 대해 $14,995입니다. VoIP 모니터 옵션은 이를 필요로 하는 장치당 $125를 추가합니다. 30일 무료 평가판을 사용할 수 있으므로 제품을 사용해 보고 특정 요구 사항에 어떻게 맞는지 확인할 수 있습니다.

4. VoIP모니터

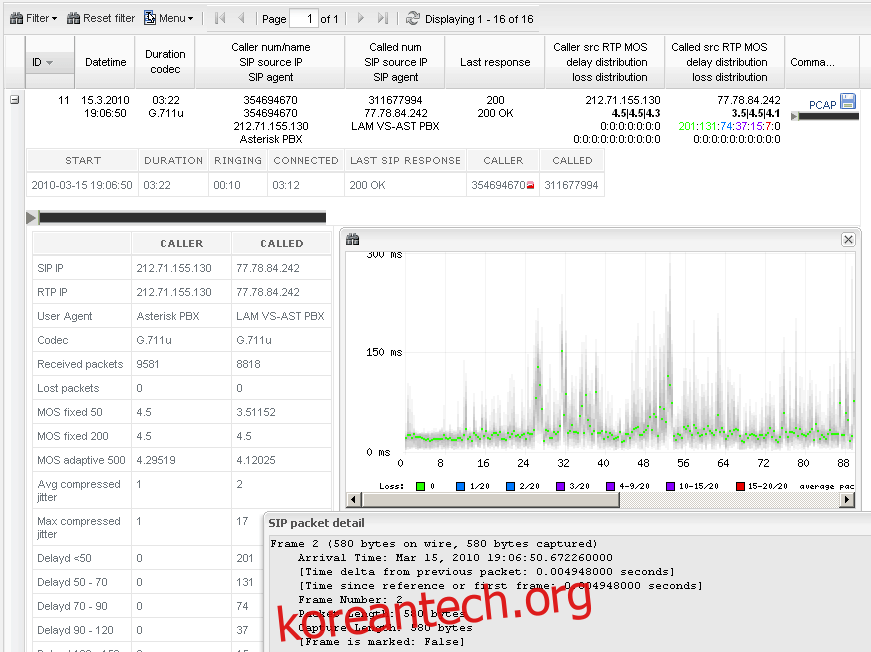

VoIPmonitor는 대부분의 VoIP 프로토콜을 모니터링하기 위한 상용 프런트 엔드가 있는 오픈 소스 네트워크 패킷 스니퍼입니다. Linux에서 실행되며 ITU-T G.107 E-모델에 따라 패킷 손실 및 지터와 같은 네트워크 매개변수를 기반으로 진행 중인 VoIP 통화의 품질을 분석하도록 설계되었습니다. 통화 정보는 메트릭과 함께 데이터베이스에 저장됩니다. Wireshark와 같은 외부 도구를 사용하여 추가 분석을 위해 각 호출을 pcap 파일에 저장할 수 있습니다.

VoIPmonitor는 또한 음성을 디코딩하여 웹 기반 GUI를 통해 재생할 수 있을 뿐만 아니라 디스크에 .WAV 파일로 저장할 수 있습니다. 제품은 기본적으로 G.711 alaw 및 ulaw 코덱을 지원하며 상용 플러그인은 G.722, G.729a, G.723, iLBC, Speex, GSM, Silk, iSAC 및 OPUS에 대한 지원을 추가합니다. VoIPmonitor는 T.38 FAX를 PDF로 변환할 수도 있습니다.

VoIPmonitor GUI 프런트 엔드는 10개 채널의 경우 $42/월에서 6,000개 채널의 경우 $917/월 범위의 가격으로 로컬 호스팅 서버로 사용하거나 3개 채널의 경우 $20/월에서 $200까지 다양한 가격의 클라우드 기반 서비스로 사용할 수 있습니다. /월 200개 채널. 두 버전 모두 무료 및 무제한 30일 평가판으로 제공됩니다.

패킷 손실 수정

패킷 손실을 측정하고 찾는 것이 패킷 손실을 수정하는 첫 번째 단계입니다. 위에서 검토한 모든 도구가 도움이 될 것입니다. 일반적으로 패킷 손실의 원인은 발생 위치를 찾고 원인을 해결하기만 하면 해결하는 간단한 문제입니다.

네트워크가 혼잡한 경우 더 많은 트래픽을 전달할 수 있도록 대역폭을 늘리는 것이 확실한 답인 것 같습니다. 서비스 품질(QoS) 기능을 적용하는 것도 고려할 수 있습니다. 이를 통해 특정 유형의 트래픽(예: VoIP)이 패킷 손실에 그다지 민감하지 않거나 운영에 중요하지 않은 다른 트래픽보다 우선 순위가 부여될 수 있습니다.

패킷 손실이 장치 과사용으로 인해 발생한 경우 유일한 해결책은 고성능 장치로 업그레이드하는 것입니다. 어떤 경우에는 업그레이드해야 하는 장치의 구성 요소일 수도 있습니다. 예를 들어, 때때로 100Mbps 라우터 인터페이스를 1Gbps 라우터 인터페이스로 교체할 수 있습니다.

결함이 있는 하드웨어는 교체하거나 더 편리한 경우 동일한 장치의 결함이 없는 다른 구성 요소를 사용하여 해결할 수 있습니다. 예를 들어 라우터 인터페이스에 결함이 있는 경우 동일한 장치에서 단순히 다른 인터페이스를 사용할 수 있습니다. 이것이 결코 좋은 해결책은 아니지만 테스트하거나 장치를 교체할 수 있을 때까지 임시 수정을 제공하는 데는 적합합니다.

무선 네트워크는 종종 무선 간섭으로 인해 패킷 손실이 발생하기 쉽습니다. 항상 가능한 것은 아니지만 유선 연결로 전환하면 이러한 종류의 문제를 해결할 수 있습니다. 예를 들어 영향을 받는 장치가 휴대용 휴대용 IP 전화인 경우 무선 연결만 지원할 수 있습니다. 이러한 상황에서 다른 채널로 전환하거나 다른 주파수를 사용하면 상황이 개선되거나 문제가 완전히 해결될 수도 있습니다.

패킷 손실이 악의적인 활동으로 인해 발생한 경우 최대한 빨리 공격을 완화해야 합니다. 이것은 접근 제어 목록을 사용하여 공격자의 IP 주소를 차단하는 것만큼 간단할 수 있습니다(정적이고 알려진 경우). 더 복잡한 경우 원격 트리거 블랙홀 라우팅과 같은 기능을 사용할 수 있습니다.

또한 구성으로 인해 패킷 손실이 발생하지 않는지 확인해야 합니다. 연결의 양쪽 끝에서 이중 설정이 일치하는지 확인하십시오. 나는 개인적으로 자동 속도 및 이중 설정을 멀리하는 경향이 있습니다. 각 인터페이스의 속도를 강제로 적용하고 전이중으로 설정하는 것을 훨씬 선호합니다. 오늘날에는 어쨌든 반이중을 사용해야 할 강력한 이유가 없습니다. 그리고 네트워킹 장치에 QoS를 구성했다면 버퍼 크기가 충분한지 확인하십시오. 그렇지 않으면 패킷 손실로 이어지는 버퍼 오버플로의 위험이 있습니다.