보다 포괄적인 네트워크 보안 솔루션을 찾고 계십니까? VPN, SDP 및 ZTNA의 차이점을 이해합시다.

VPN(가상 사설망)은 25년 이상 기업이 지점, 원격 작업자 및 제3자를 연결하기 위한 보안 액세스를 지원해 왔습니다. 그러나 네트워크 및 통신 요구 사항은 지속적으로 진화하고 있으며 정교한 사이버 보안 위협이 점점 보편화되고 있습니다.

게다가 연구 결과에 따르면 55퍼센트 현재 의 회사에 자주 원격 근무하는 직원이 있습니다. 50퍼센트 의 회사 데이터가 클라우드에 저장되며 위험은 외부와 마찬가지로 경계 내부에도 있을 가능성이 높습니다. 결과적으로 VPN은 새로운 환경의 보안 문제를 적절하게 해결하지 못하기 때문에 노후화되기 시작했습니다.

현재 VPN 공급자는 오늘날 우리가 직면한 보안 위협에 적응하기 위해 기술을 현대화하지 못할 수 있습니다. 여기에서 SDP(Software Defined Perimeters)와 ZTNA(Zero Trust Networks Access)가 등장합니다. 이들은 VPN과 유사한 접근 방식이지만 보다 혁신적이고 엄격하며 포괄적인 네트워크 보안 솔루션입니다.

목차

VPN, SDP 및 ZTNA는 무엇입니까?

그들을 이해합시다!

VPN(가상 사설망)

VPN은 공용 네트워크에서 사용자를 보호하는 지점 간의 가상 보안 터널을 기반으로 하는 네트워크 연결을 말합니다. VPN은 사용자를 내부로 터널링하기 전에 네트워크 외부에서 사용자를 인증합니다. VPN에 로그인한 사용자만 자산을 보고 액세스할 수 있으며 네트워크 활동에 대한 가시성을 얻을 수 있습니다.

VPN을 사용하여 인터넷을 탐색한다고 가정합니다. 이 경우 VPN 서버가 데이터의 소스가 되므로 귀하의 ISP(인터넷 서비스 제공업체) 및 기타 제3자는 귀하가 방문하는 웹사이트 또는 귀하가 송수신하는 데이터를 모니터링할 수 없습니다. 인터넷 트래픽을 암호화하고 온라인 신원을 실시간으로 숨깁니다. 마찬가지로 사이버 범죄자는 개인 정보를 훔치기 위해 인터넷 트래픽을 하이재킹할 수 없습니다.

그러나 VPN에는 몇 가지 단점이 있습니다. 예를 들어 레거시 VPN이 발명되었을 때 클라우드 컴퓨팅과 SaaS(Software-as-a-Service)는 사용되지 않았습니다. VPN이 개발되었을 때 대부분의 회사는 내부 회사 네트워크에 데이터를 저장했습니다. 그리고 이 시대에는 원격 고용이 흔하지 않았습니다.

VPN의 단점

오늘날 조직에서 VPN을 안전하지 않고 불편하게 만드는 몇 가지 단점은 다음과 같습니다.

개방형 포트: VPN 집중 장치(VPN 연결을 제공하는 네트워킹 장비)는 개방형 포트를 사용하여 VPN 연결을 설정합니다. 문제는 사이버 범죄자들이 종종 열린 포트를 표적으로 삼고 이를 사용하여 네트워크에 대한 액세스 권한을 얻는다는 것입니다.

네트워크 수준에서의 액세스: VPN이 사용자를 인증하고 네트워크 내부에 허용하면 제한 없이 액세스할 수 있으므로 네트워크가 위협에 노출됩니다. 이 설계 결함으로 인해 회사의 데이터, 애플리케이션 및 지적 재산이 공격에 취약해집니다.

부적절한 인증: SDP 및 ZTNA와 달리 VPN은 네트워크에 액세스하려는 사용자와 장치 모두에 대한 식별이 필요하지 않습니다. 그리고 다크 웹에서 판매할 수 있는 수백만 개의 사용자 자격 증명을 훔친 것은 말할 것도 없고 사용자가 항상 잘못된 암호 사용 습관을 가지고 있기 때문에 해커는 온라인 계정에서 2단계 인증 코드를 캡처하고 우회할 수 있습니다.

소프트웨어의 취약성: 널리 사용되는 많은 VPN 시스템에는 사기꾼이 시간이 지남에 따라 악용할 수 있는 소프트웨어 문제가 포함되어 있는 것으로 밝혀졌습니다. 사이버 범죄자는 패치가 적용되지 않은 VPN 소프트웨어를 스캔하여 기업을 공격에 취약하게 만듭니다. 이는 벤더가 즉시 패치를 제공하더라도 소프트웨어를 업데이트하지 않은 VPN 사용자에게 해당됩니다.

비효율적인 성능: VPN 집중 장치는 초크 포인트를 유발하여 성능 저하, 과도한 대기 시간 및 사용자에게 전반적으로 나쁜 경험을 유발할 수 있습니다.

불편함: VPN 설정은 보안 팀과 사용자의 많은 노력이 필요한 비용과 시간이 많이 소요되는 절차입니다. 또한 VPN은 공격 표면을 증가시키는 일반적인 기술적 취약성 때문에 안전한 네트워크 보안 솔루션이 아닙니다.

소프트웨어 정의 경계(SDP)

“블랙 클라우드”라고도 하는 SDP는 서버, 라우터 및 기타 회사 자산과 같은 인터넷 연결 인프라를 온프레미스 또는 클라우드에 관계없이 외부 당사자 및 공격자가 볼 수 없도록 숨기는 컴퓨터 보안 접근 방식입니다. .

SDP는 ID 인증 방식을 기반으로 조직의 네트워크 리소스에 대한 액세스를 제어합니다. SDP는 먼저 장치의 상태를 평가하고 사용자의 신원을 확인하여 장치와 사용자 신원을 모두 인증합니다. 인증된 사용자에게는 다른 사용자나 서버가 액세스할 수 없는 암호화된 네트워크 연결이 제공됩니다. 이 네트워크에는 사용자에게 액세스 권한이 부여된 서비스만 포함됩니다.

즉, 승인된 사용자만 외부에서 회사 자산을 보고 액세스할 수 있지만 다른 사람은 볼 수 없습니다. 이것은 무제한 네트워크 액세스를 허용하면서 사용자 권한에 제한을 가하는 VPN과 SDP를 구별합니다.

제로 트러스트 네트워크 액세스(ZTNA)

ZTNA 보안 솔루션은 액세스 제어 규정에 따라 애플리케이션 및 서비스에 대한 안전한 원격 액세스를 가능하게 합니다.

즉, ZTNA는 사용자나 장치를 신뢰하지 않으며 사용자가 이전에 동일한 리소스에 액세스한 경우에도 네트워크 리소스에 대한 액세스를 제한합니다.

ZTNA는 제로 트러스트 네트워크의 리소스에 액세스하려는 모든 사람과 관리 장치가 네트워크 경계 내부에 있든 외부에 있든 엄격한 신원 확인 및 인증 프로세스를 거치도록 합니다.

ZTNA가 액세스를 설정하고 사용자를 확인하면 시스템은 안전하고 암호화된 채널을 통해 애플리케이션에 대한 사용자 액세스 권한을 부여합니다. 이렇게 하면 대중에게 노출될 수 있는 IP 주소를 숨김으로써 기업 앱과 서비스에 추가적인 보안 계층이 추가됩니다.

ZTNA 솔루션의 리더 중 하나는 경계 81.

SDP 대 VPN

연결된 모든 사용자가 전체 네트워크에 액세스할 수 있도록 하는 VPN과 달리 SDP는 사용자가 사설 네트워크에 연결할 수 있기 때문에 SDP가 더 안전합니다. 사용자는 자신에게 할당된 회사 자산에만 액세스할 수 있습니다.

특히 내부 사용자가 여러 수준의 액세스를 필요로 하는 경우 SDP는 VPN보다 관리하기 쉬울 수 있습니다. VPN을 사용하여 여러 수준의 네트워크 액세스를 관리하려면 수많은 VPN 클라이언트를 배포해야 합니다. SPD를 사용하면 동일한 리소스를 사용하는 모든 사람이 연결하는 클라이언트가 없습니다. 대신 각 사용자는 네트워크에 연결되어 있습니다. 거의 모든 사람이 자신의 개인 VPN(가상 사설망)을 가지고 있는 것과 같습니다.

또한 SDP는 네트워크에 액세스하기 전에 장치와 사용자 모두를 검증하므로 공격자가 훔친 자격 증명만 사용하여 시스템에 액세스하는 것이 훨씬 더 어려워집니다.

SDP와 VPN은 몇 가지 다른 필수 특성으로 구분됩니다.

- SDP는 지리 또는 인프라의 제약을 받지 않습니다. 즉, 하드웨어 기반이 아닌 소프트웨어 기반이기 때문에 온프레미스 인프라와 클라우드 인프라를 모두 보호하는 데 SPD를 사용할 수 있습니다.

- 다중 클라우드 및 하이브리드 클라우드 설치도 SDP와 쉽게 통합됩니다.

- SDP는 어디에서나 사용자를 연결할 수 있습니다. 회사의 물리적 네트워크 경계 내에 있을 필요는 없습니다. 이것은 SDP가 원격 팀을 관리하는 데 더 도움이 된다는 것을 의미합니다.

VPN 대 ZTNA

네트워크 내부의 모든 사용자와 장치를 신뢰하고 LAN(Local Area Network)에 대한 전체 액세스를 제공하는 VPN과 달리 제로 트러스트 설계는 경계 내부 또는 외부에 있는 사용자, 컴퓨터 또는 네트워크가 신뢰할 수 있는 – 기본적으로.

제로 트러스트 보안은 네트워크 리소스에 대한 액세스 권한을 얻으려는 모든 사람이 확인되고 사용자가 명시적으로 권한이 부여된 서비스에만 액세스할 수 있도록 합니다. ZTNA는 사전 인증 신뢰를 보장하기 위해 장치의 상태, 인증 상태 및 사용자 위치를 검사합니다.

이는 BYOD(Bring Your Own Device) 원격 사용자에게 회사 사무실의 사용자와 동일한 수준의 액세스 권한이 부여되는 일반적인 VPN 문제를 해결하지만 보안 제한은 더 적습니다.

또 다른 차이점은 기존 VPN 네트워크 보안이 네트워크 외부의 액세스를 차단할 수 있지만 기본적으로 네트워크 내부의 사용자를 신뢰하도록 설계되었다는 것입니다. 사용자에게 모든 네트워크 자산에 대한 액세스 권한을 부여합니다. 이 전략의 문제는 공격자가 네트워크에 대한 액세스 권한을 얻으면 내부의 모든 것을 완전히 제어할 수 있다는 것입니다.

또한 제로 트러스트 네트워크를 통해 보안 팀은 위치 또는 장치별 액세스 제어 정책을 설정하여 패치가 적용되지 않았거나 취약한 장치가 회사의 네트워크 서비스에 연결되는 것을 방지할 수 있습니다.

요약하면 ZTNA는 VPN보다 많은 장점이 있습니다.

- 보다 안전한 – ZTNA는 사용자와 애플리케이션 주위에 보이지 않는 망토를 만듭니다.

- 원격 작업자와 현장 사용자는 할당된 클라우드 기반 및 내부 서버 기반 회사 리소스만 사용할 수 있습니다.

- 더 간단하게 다루기 – ZTNA는 오늘날의 네트워크 보안 환경을 위해 상향식으로 구축되었으며 뛰어난 성능과 손쉬운 통합을 염두에 두고 있습니다.

- 더 나은 성능 — 클라우드 기반 ZTNA 솔루션은 사용자와 장치 모두에 대한 적절한 인증을 보장하여 VPN이 생성하는 보안 문제를 제거합니다.

- 확장성이 더 쉽습니다. ZTNA는 확장이 쉽고 장비가 필요하지 않은 클라우드 기반 플랫폼입니다.

SDP 대 ZTNA

SDP(Software Defined Perimeters) 및 ZTNA(Zero Trust Networks Access)는 모두 다크 클라우드 개념을 사용하여 권한이 없는 사용자와 장치가 액세스할 수 없는 애플리케이션과 서비스를 보지 못하도록 합니다.

ZTNA 및 SDP는 사용자가 필요한 특정 리소스에 대한 액세스만 허용하므로 특히 손상된 엔드포인트 또는 자격 증명이 스캐닝 및 다른 서비스로의 피벗을 허용하는 경우 VPN에서 발생할 수 있는 측면 이동의 위험을 크게 줄입니다.

SDP는 기본적으로 제로 트러스트 아키텍처를 사용합니다. 즉, 사용자가 자신의 ID를 만족스럽게 인증할 수 없으면 액세스가 보류됩니다.

현재 VPN을 SDP 및 ZTNA와 통합

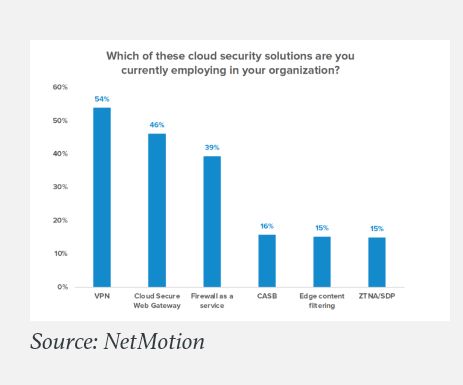

최근에 따르면 VPN은 여전히 가장 널리 사용되는 클라우드 액세스 보안 기술입니다. 넷모션 설문조사 750명의 IT 임원 중. 2020년에 기업의 54% 이상이 VPN을 사용하여 안전한 원격 액세스를 제공했으며 ZTNA 및 SDP 솔루션을 사용한 회사는 15%였습니다.

이 회사에서 실시한 또 다른 설문 조사에 따르면 기업의 45%가 앞으로 최소 3년 동안 VPN을 사용할 계획입니다.

그러나 사용자와 장치 간에 보다 포괄적이고 안전한 네트워크 연결을 만들기 위해 SDP 및 ZTNA를 현재 VPN과 통합할 수 있습니다. 이러한 보안 솔루션 도구를 사용하면 보안 팀이 조직 내에서 직원의 역할과 요구 사항에 따라 액세스를 사용자 정의하고 자동화하는 것이 매우 쉽습니다.

또한 직원이 온프레미스에 있든 클라우드에 있든 관계없이 원활하고 눈에 띄지 않으면서 민감한 데이터 및 앱에 대한 액세스를 안전하게 유지할 수 있습니다.

마무리 👨🏫

네트워크, IT 및 보안 팀이 협력하여 공격 서비스를 최소화하고 조직의 위협을 방지함에 따라 많은 사람들이 SDP 또는 ZTNA 솔루션에 투자하고 이를 현재 VPN과 통합하는 것이 가장 논리적인 솔루션임을 알게 될 것입니다.

또한 이러한 보안 변경이 신속하거나 파괴적이거나 비용이 많이 들 필요가 없다는 사실을 알게 될 것입니다. 그러나 그것들은 꽤 효과적일 수 있고 또 그래야만 합니다.