많은 소비자 SSD가 암호화를 지원한다고 주장하고 BitLocker는 이를 믿었습니다. 그러나 작년에 배웠듯이 이러한 드라이브는 파일을 안전하게 암호화하지 않는 경우가 많습니다. Microsoft는 Windows 10을 변경하여 이러한 스케치 SSD를 더 이상 신뢰하지 않고 기본적으로 소프트웨어 암호화를 사용하도록 변경했습니다.

요약하면 솔리드 스테이트 드라이브 및 기타 하드 드라이브는 “자체 암호화”라고 주장할 수 있습니다. 그렇게 하면 BitLocker를 수동으로 활성화하더라도 BitLocker는 암호화를 수행하지 않습니다. 이론상으로는 좋았습니다. 드라이브가 펌웨어 수준에서 자체적으로 암호화를 수행하여 프로세스 속도를 높이고 CPU 사용량을 줄이며 전력을 절약할 수 있습니다. 실제로는 나빴습니다. 많은 드라이브에 비어 있는 마스터 암호와 기타 끔찍한 보안 오류가 있었습니다. 소비자 SSD는 암호화 구현을 신뢰할 수 없다는 것을 배웠습니다.

이제 Microsoft는 상황을 변경했습니다. 기본적으로 BitLocker는 자체 암호화한다고 주장하는 드라이브를 무시하고 소프트웨어에서 암호화 작업을 수행합니다. 암호화를 지원한다고 주장하는 드라이브가 있더라도 BitLocker는 이를 믿지 않습니다.

이 변경 사항은 Windows 10에 적용되었습니다. KB4516071 2019년 9월 24일에 릴리스된 업데이트입니다. Twitter의 SwiftOnSecurity에서 발견했습니다.

Microsoft는 SSD 제조업체를 포기합니다. Windows는 더 이상 자체 암호화가 가능한 드라이브를 신뢰하지 않으며 BitLocker는 대신 CPU 가속 AES 암호화를 기본으로 사용합니다. 이것은 펌웨어 기반 암호화와 관련된 광범위한 문제에 대한 폭로 이후입니다.https://t.co/6B357jzv46 pic.twitter.com/fP7F9BGzdD

— SwiftOnSecurity(@SwiftOnSecurity) 2019년 9월 27일

BitLocker가 있는 기존 시스템은 자동으로 마이그레이션되지 않으며 원래 그렇게 설정된 경우 하드웨어 암호화를 계속 사용합니다. 시스템에서 BitLocker 암호화가 이미 활성화되어 있는 경우 드라이브를 해독한 다음 다시 한 번 암호화하여 BitLocker가 하드웨어 암호화가 아닌 소프트웨어 암호화를 사용하도록 해야 합니다. 이 Microsoft 보안 게시판 시스템이 하드웨어 또는 소프트웨어 기반 암호화를 사용 중인지 확인하는 데 사용할 수 있는 명령이 포함되어 있습니다.

SwiftOnSecurity가 언급했듯이 최신 CPU는 소프트웨어에서 이러한 작업을 수행할 수 있으며 BitLocker가 소프트웨어 기반 암호화로 전환할 때 눈에 띄는 속도 저하가 발생하지 않아야 합니다.

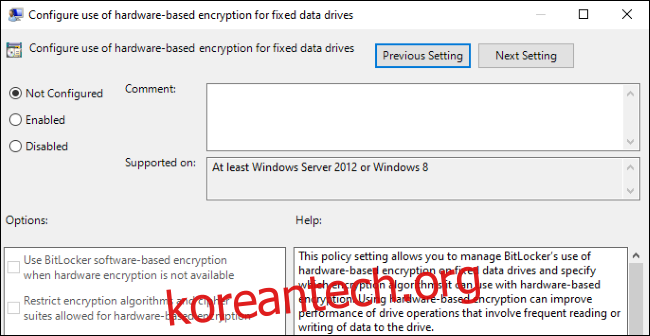

원하는 경우 BitLocker는 여전히 하드웨어 암호화를 신뢰할 수 있습니다. 해당 옵션은 기본적으로 비활성화되어 있습니다. 신뢰하는 펌웨어가 있는 드라이브가 있는 기업의 경우 컴퓨터 구성관리 템플릿의 “고정 데이터 드라이브에 대한 하드웨어 기반 암호화 사용 구성” 옵션을 사용하면 그룹 정책의 BitLocker 드라이브 암호화고정 데이터 드라이브를 통해 하드웨어 기반 암호화 사용을 다시 활성화할 수 있습니다. 다른 모든 사람들은 그대로 두어야 합니다.

Microsoft와 우리 모두가 디스크 제조업체를 신뢰할 수 없다는 것은 유감입니다. 그러나 그것은 말이 됩니다. 물론, 귀하의 노트북은 Dell, HP 또는 Microsoft 자체에서 제조할 수 있습니다. 하지만 그 노트북에 어떤 드라이브가 있고 누가 제조했는지 아십니까? 해당 드라이브 제조업체가 암호화를 안전하게 처리하고 문제가 있는 경우 업데이트를 발행한다고 믿습니까? 우리가 배웠듯이 아마 그렇게 해서는 안 됩니다. 이제 Windows도 마찬가지입니다.