Linux 기반 운영 체제를 사용하여 인터넷에서 신원을 숨기는 것은 매우 간단하며 오늘날 사용 가능한 것과 같은 VPN 서비스 비용을 지불하지 않고도 모든 작업을 수행할 수 있습니다.

Kali Linux 배포판은 무엇보다도 WiFi 네트워크, 웹 사이트 및 서버의 보안을 테스트하는 데 사용됩니다. Debian 및 Ubuntu와 같은 운영 체제도 일반적으로 이러한 목적으로 사용됩니다.

프록시체인 그리고 토르 많은 프록시를 연결하고 익명성을 제공하는 데 사용할 수 있으므로 실제 IP 주소를 추적하기가 더 어려워집니다. 결과적으로 ProxyChains는 많은 프록시 서버를 사용하여 실제 IP 주소를 숨깁니다. 더 많은 프록시를 사용할수록 인터넷 연결 속도가 느려집니다.

목차

ProxyChain이란 무엇입니까?

Proxychains는 네트워크 트래픽을 리디렉션하여 IP 주소를 마스킹할 수 있는 UNIX 프로그램입니다. TOR를 포함한 다양한 프록시를 통해 TCP 트래픽을 라우팅합니다. 양말및 HTTP.

- Nmap과 같은 TCP 정찰 도구는 호환됩니다.

- 일련의 구성 가능한 프록시를 통해 모든 TCP 연결을 인터넷으로 전달할 수 있습니다.

- Tor 네트워크는 기본적으로 사용됩니다.

- 목록 내에서 서로 다른 프록시 종류를 혼합하고 일치시킬 수 있습니다.

- 프록시체인은 방화벽, IDS 및 IPS 탐지를 회피하는 데에도 사용할 수 있습니다.

이 문서에서 설명한 것처럼 프록시 연결은 간단하며 누구나 수행할 수 있습니다.

이 가이드는 Linux에서 익명성을 위해 Tor 및 Proxychain을 설정하는 방법을 보여줍니다.

Linux에 Tor 및 Proxychain 설치

먼저 패치와 최신 애플리케이션으로 Linux 시스템을 업데이트합니다. 이를 위해 터미널을 열고 다음을 입력합니다.

$ sudo apt update && sudo apt upgrade

그런 다음 다음 명령을 별도로 입력하여 Tor 및 Proxychain이 사전 설치되어 있는지 확인하십시오.

$ proxychains $ tor

설치되지 않은 경우 터미널에 다음 명령을 입력하십시오.

$ sudo apt install proxychains tor -y

Tor 브라우저는 설치하지 않습니다. 우리는 가상 머신이나 운영 체제에서 로컬로 실행되고 실제로 local-host의 특정 포트에 바인딩되는 서비스인 tor 서비스를 설치하고 있습니다. 우리의 경우에는 9050이 될 것이고 이것이 tor 서비스의 기본값입니다.

Tor의 상태를 확인하려면:

┌──(root💀kali)-[/home/writer]

└─# service tor status

● tor.service - Anonymizing overlay network for TCP (multi-instance-master)

Loaded: loaded (/lib/systemd/system/tor.service; disabled; vendor preset: disabled)

Active: inactive (dead)

Tor 서비스를 시작하려면 다음을 수행하십시오.

$ service tor start

Tor 서비스를 중지하려면 다음을 수행하십시오.

$ service tor stop

ProxyChains 구성

먼저 다음 명령을 사용하여 ProxyChains의 디렉터리를 찾습니다.

┌──(root💀kali)-[~] └─# locate proxychains /etc/proxychains4.conf /etc/alternatives/proxychains /etc/alternatives/proxychains.1.gz /usr/bin/proxychains /usr/bin/proxychains4 /usr/lib/x86_64-linux-gnu/libproxychains.so.4 /usr/share/applications/kali-proxychains.desktop /usr/share/doc/libproxychains4 /usr/share/doc/proxychains4

이것은 우리의 구성 파일입니다.

/etc/proxychains4.conf

위의 결과를 바탕으로 ProxyChain 구성 파일이 /etc/에 있음을 알 수 있습니다.

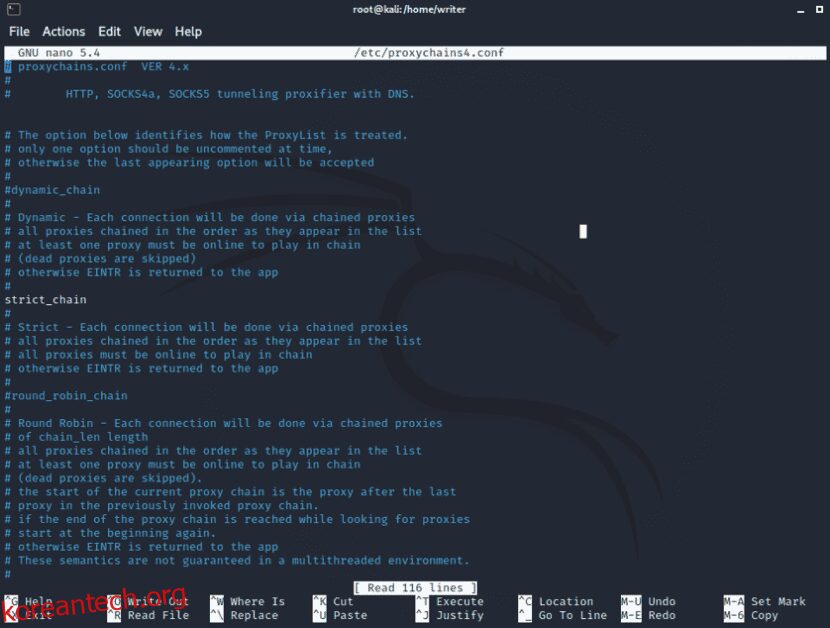

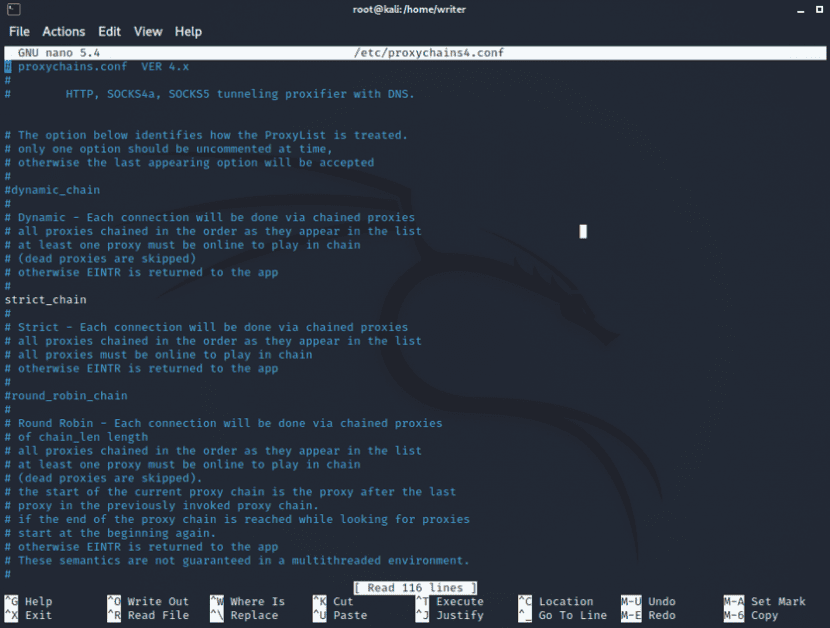

ProxyChains 구성 파일을 약간 조정해야 합니다. leafpad, vim 또는 nano와 같은 선호하는 텍스트 편집기에서 구성 파일을 엽니다.

여기에서는 나노 편집기를 사용하고 있습니다.

nano /etc/proxychains.conf

구성 파일이 열립니다. 이제 프록시 체인을 설정하기 위해 몇 줄을 주석 처리하고 주석 처리해야 합니다.

bash 언어 주석을 나타내는 구성에 “#”이 있음을 알 수 있습니다. 아래로 스크롤하고 화살표 키를 사용하여 조정할 수 있습니다.

#1. 비고 댓글에서 동적 체인을 제거해야 합니다. dynamic_chain 앞의 #을 제거하기만 하면 됩니다.

dynamic_chain # # Dynamic - Each connection will be done via chained proxies # all proxies chained in the order as they appear in the list # at least one proxy must be online to play in chain # (dead proxies are skipped) # otherwise EINTR is returned to the app

#2. random_chain 및 strict_chain 앞에 주석을 넣습니다. 앞에 #을 추가하면 됩니다.

#random_chain # # Random - Each connection will be done via random proxy # (or proxy chain, see chain_len) from the list. # this option is good to test your IDS :)

#삼. 프록시 DNS 주석 해제를 포함하는 최대 횟수, 주석 해제되었는지 다시 확인하십시오. 이러한 방식으로 실제 IP 주소를 드러낼 수 있는 DNS 유출을 방지할 수 있습니다.

# Proxy DNS requests - no leak for DNS data proxy_dns

#4. 프록시 목록의 마지막 줄에 socks5 127.0.0.1 9050을 추가합니다.

[ProxyList] # add proxy here ... # meanwile # defaults set to "tor" socks4 127.0.0.1 9050 socks5 127.0.0.1 9050

여기서 socks4 프록시는 이미 제공됩니다. 위와 같이 socks5 프록시를 추가해야 합니다. 마지막으로 구성 파일을 저장하고 터미널을 종료합니다.

ProxyChains의 사용

ProxyChains를 사용하려면 먼저 Tor 서비스를 시작해야 합니다.

┌──(root💀kali)-[/home/writer] └─# service tor start

tor 서비스가 시작된 후 탐색과 익명 검색 및 열거에 ProxyChains를 사용할 수 있습니다. 또한 ProxyChain과 함께 Nmap 또는 sqlmap 도구를 사용하여 익스플로잇을 익명으로 검사하고 검색할 수 있습니다. 대단하죠?

ProxyChains를 활용하려면 터미널에 ProxyChains 명령을 입력하고 사용하려는 앱의 이름을 입력하면 됩니다. 형식은 다음과 같습니다.

┌──(writer㉿kali)-[~] └─$ proxychains firefox www.flippa.com

엔맵을 사용하려면:

$ proxychains nmap -targetaddress

sqlmap을 사용하려면 다음을 수행하십시오.

$ proxychains python sqlmap -u target

다음과 같이 익명으로 익스플로잇을 테스트할 수도 있습니다.

$ proxychains python sqlmap -u http://www.targetaddress/products.php?product=3

말 그대로 모든 TCP 정찰 도구는 ProxyChains와 함께 사용할 수 있습니다.

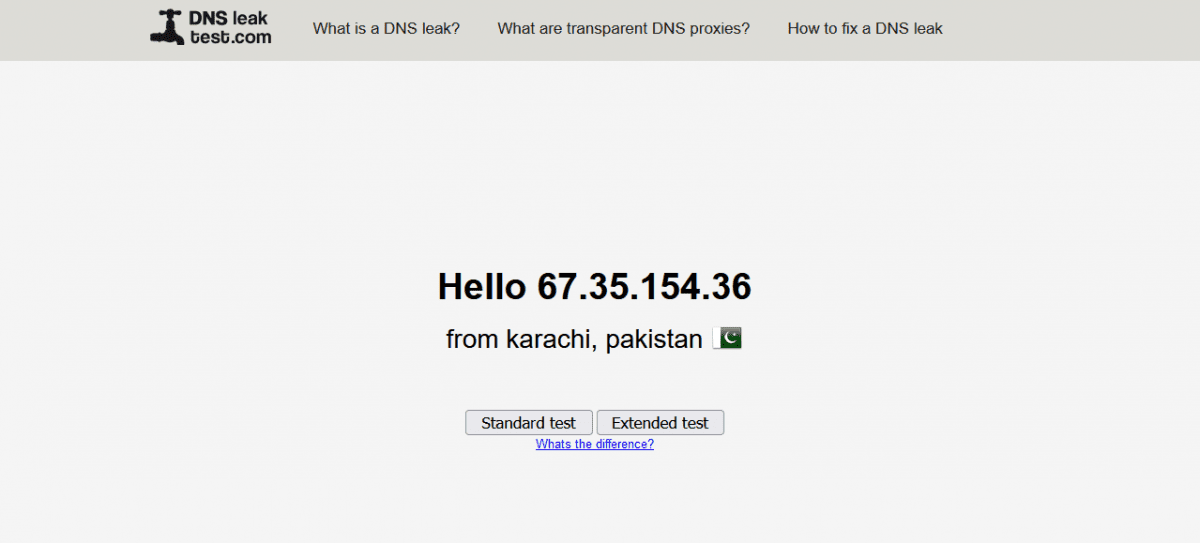

ProxyChains가 제대로 작동하는지 최종적으로 확인하려면 다음으로 이동하십시오. dnsleaktest.com IP 주소와 DNS 유출을 확인하십시오.

ProxyChains를 실행한 후 Firefox가 다른 언어로 로드되었음을 알 수 있습니다. 이제 다음 명령을 사용하여 DNS 누출 테스트를 수행해 보겠습니다.

$ proxychains firefox dnsleaktest.com

보시다시피 제 위치는 인도에서 파키스탄으로 바뀌었고 좋은 소식은 ProxyChains이 제 IP 주소를 동적 방식으로 지속적으로 변경하여 제 익명성을 보장한다는 것입니다.

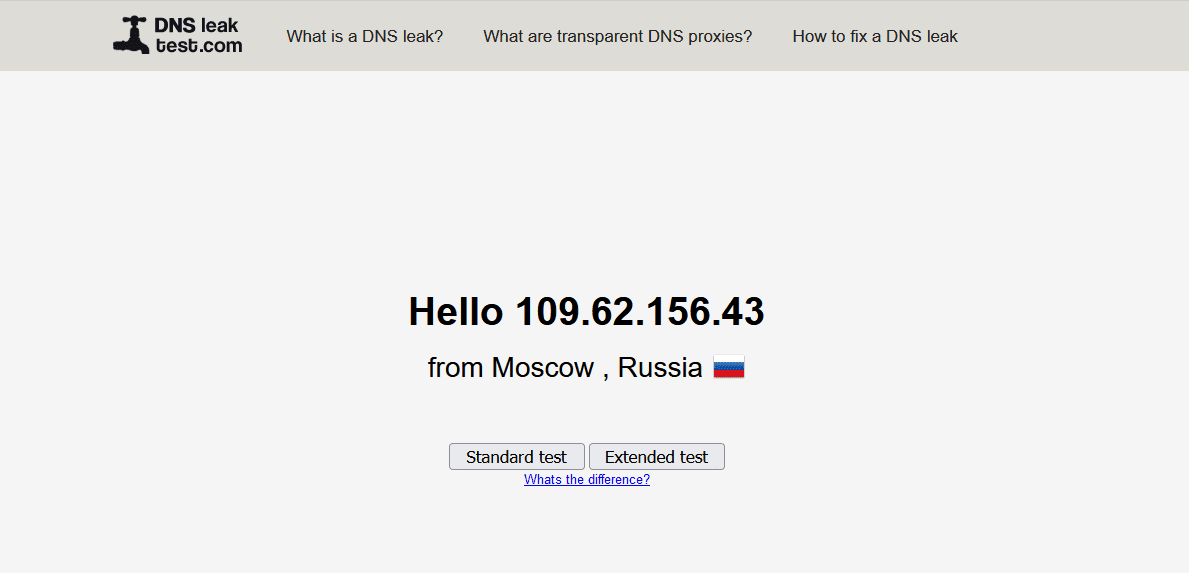

새로운 결과를 보려면 Firefox를 닫고 터미널을 정리한 다음 Tor 서비스를 다시 시작하고 ProxyChains를 다시 시작하십시오. DNS 유출 테스트에서는 아래와 같이 다양한 결과를 확인할 수 있습니다.

다시 내 위치가 파키스탄에서 러시아로 이동했음을 알 수 있습니다. 이것이 동적 체인 프록시가 작동하는 방식입니다. 해킹하는 동안 더 많은 익명성을 얻을 가능성이 높아집니다.

결론 👨💻

인터넷에서 익명을 유지하고 침투 테스트를 하는 동안 온라인 개인 정보를 보호하는 방법을 배웠습니다. ProxyChain은 Nmap 및 Burpsuite와 같은 보안 도구와 함께 사용할 수도 있으며 IDS, IPS 및 방화벽 탐지를 회피하는 데 자주 사용됩니다.

또는 빠르고 쉬운 설정 솔루션을 찾고 있다면 즉시 트래픽을 익명화하는 VPN 사용을 고려할 수 있습니다.